nmap常用命令,很久以前就记在笔记里,一直没时间更新到博客上。

今天就分享上来,就当是备忘了。

另外推荐大家同时参考下这篇文章:

有助于大家理解各种扫描的区别与原理。

nmap基本参数:

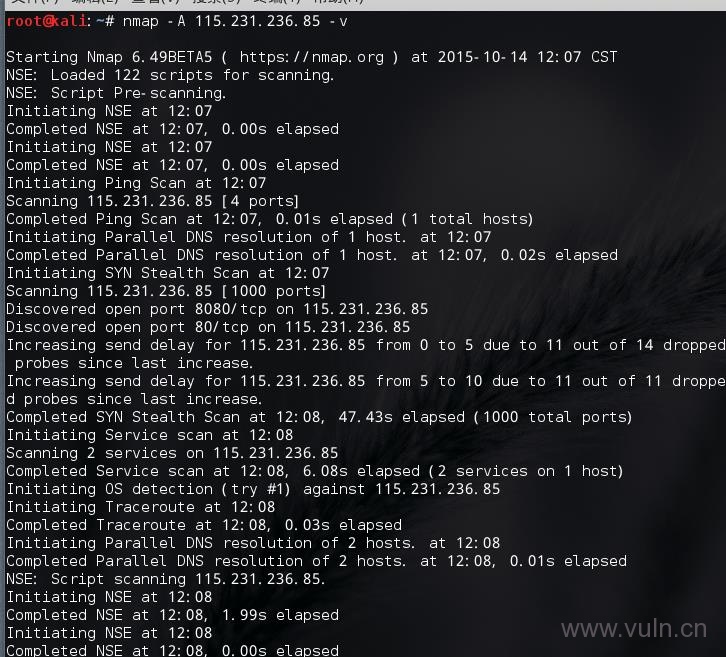

-sT TCP connect()扫描,这种方式会在目标主机的日志中记录大批的链接请求以及错误信息。-sP ping扫描,加上这个参数会使用ping扫描,只有主机存活,nmap才会继续扫描,一般最好不加,因为有的主机会禁止ping,却实际存在。-sS 半开扫描,一般不会记入日志,不过需要root权限。-sU udp扫描,但是一般不可靠,-sA 用来穿过防火墙的规则集,速度慢。-sV 端口服务及版本-A 包含了-sV,-O,全面系统检测,启动脚本检测,扫描等。-P0 扫描之前不使用ping,适用于防火墙禁止ping,比较有用。-v 显示扫描进程-O 探测目标系统的漏洞,容易误报-oN/-oX/-oG 将报告写入文件,格式分别为正常(自定义.txt),XML,grepable.-iL 扫描主机列表-sC –script=default 默认的脚本扫描,主要是搜集各种应用服务的信息

基本服务与端口扫描

扫描C段:

namp -sP www.baidu.com/24 -oN c:\ip.txt

扫描百度服务器c段,并且生成报告。

扫描指定端口:

nmap -p 80 198.169.1.2

要全面检测端口,需要加入:-p 1-65535 或者-p-

后面带个问号表示不确定

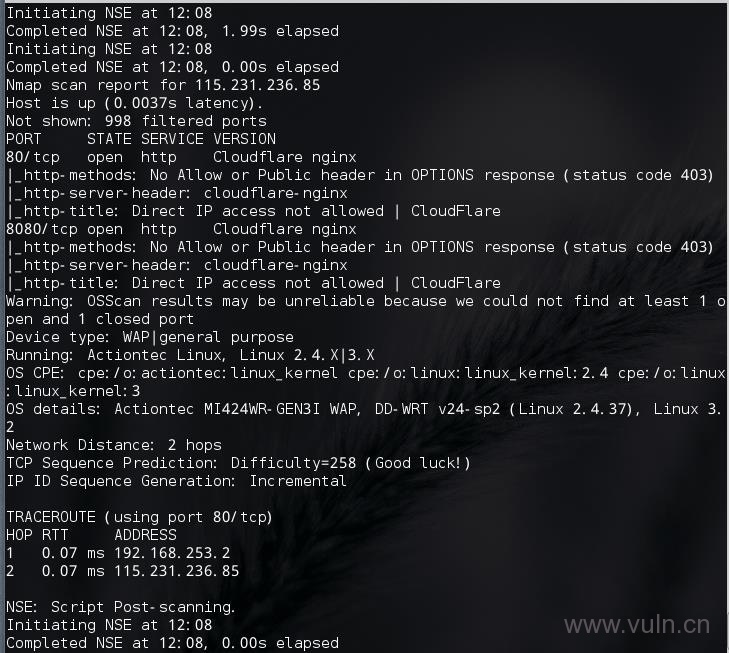

nmap 脚本引擎

脚本扫描部分可以详细参考:nmap脚本扫描使用总结[附手册下载]

用法:

–script=脚本名称

如:nmap -p80 www.baidu.com –script=http-enum.nse

上面的脚本为枚举目录,所以需要指定http端口

1、扫描sql注射

nmap -p 80 www.baidu.com –script=sql.injection.nse

2、使用所有脚本扫描

nmap –script all www.baidu.com

3、使用通配符扫描

nmap –script “http-*” www.baidu.com 必须使用“”

4、smb系列

–script=”smb*” www.baidu.com

![nmap脚本扫描使用总结[附手册下载]](http://www.vuln.cn/wp-content/uploads/2015/10/nmap3.jpg)

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹