骗术重现

今晚我收到某个好友的消息(不太熟,已忘了怎么加的)消息如下:

(1).png)

看上去就是一很正常的一个拉票,像我这么好的人,自然会给他投一票,人家都找上门了,咱能不投吗?

于是,咱就点开链接吧!链接:http://fwh.znufe.edu.cn/rdfks/htrrt/htko?db1150def0584ab0(打开安全,勿输帐号!)

界面如下:

(1).png)

嗯,看上去还不错啊,还是腾讯校园,加上刚才那好友说“12届北京林业大学”嗯,挺搭,咦~我看见了右边他所说的“常雯”还有投票链接,肯定错不了了,给她投一票吧!

既然是腾讯校园,要用QQ登录也是合情合理的。那咱就登录下吧。

OK,到这里一个盗号阴谋已经实现,你QQ号已成功被盗!接下来能不能投票已经不重要了,即使你发现了这是个盗号的网站,你QQ和密码已被获取了。

实际上,你会发现不管怎么登录都登录不上,即使是正确的帐号也会提示你密码不对(呀~被发现了~丢脸)

疑点分析:

这种盗号模式比较逼真,一般人可能号被盗了都发现不了疑点到底在哪里!闲话不多说直接一步一步分析

1:跟他一点都不熟,有这么紧急都需要拉陌生人来投票了?

2:QQ已提示“不在常用地区登录”,很多情况下都是有问题的帐号。

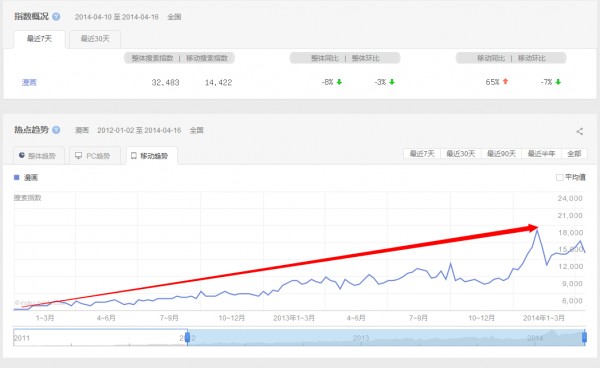

3:腾讯校园官网地址为:http://edu.qq.com/jjxy/xy.shtml

4:链接为:http://fwh.znufe.edu.cn/rdfks/htrrt/htko?db1150def0584ab0,打开后的链接为:http://www.hloar.com/。

前后链接分析:

第一个经百度及服务器查询,确认为正规网站。

.png)

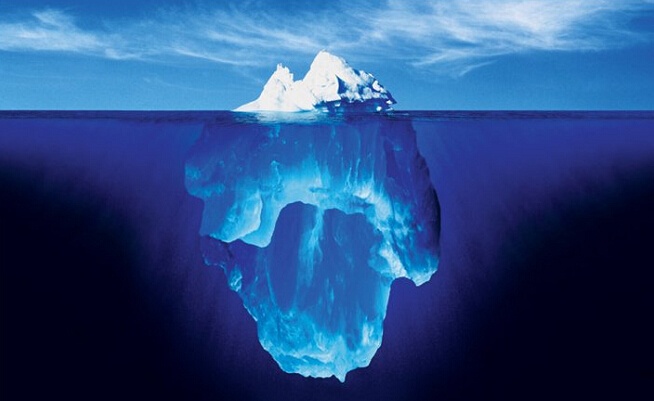

后者链接的为专门盗号的网络团体网站。一个正规网站的某个页面链接被301跳转至盗号网站

.png)

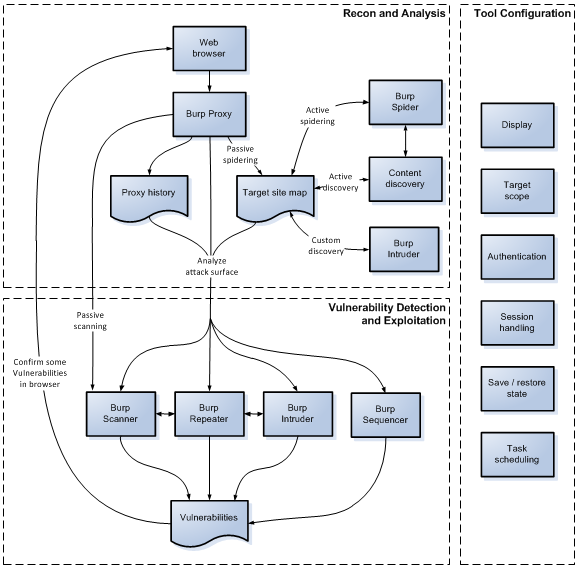

5:页面分析

页面看上去一切正常,一个弹窗提示登录QQ,

疑点1:一般情况下有QQAPI接口的网站一般会直接识别已登录的QQ,直接点击头像就能登录了,不过不排除有时识别不了,或者QQ客户端没有登录

疑点2:就算页面有个弹窗,一般页面还是可以往下滚动的,可是页面停留在那里一点都不动;细心的会发现,QQ登录框旁边的“注册新帐号”,“忘记密码”根本无法点击。

6:源码分析

其实不管上面再多的疑点,只有通过源码才能发现页面是否为假页面!

源码如下:

<html>

<META http-equiv=Content-Type content="text/html; charset=gb2312">

<STYLE type="text/css">

#m3ZwT{cursor:pointer; width:102px;height:27px;position:relative;z-index:20;left:118px;top:138px;}

#pt4yqodgplFYK9ex{border:none;height:22px;width:196px;overflow:hidden;position:relative;left:113px;top:102px;}

#xy0Fme9upkPpMda5K{border:none;width:196px;overflow:hidden;position:relative;height:21px;left:113px;top:120px;}

#zq2r8IGl{width:100%;height:100%;background-color: #000;opacity:0.2;filter:alpha(opacity=20);}

#s1CUAkbw{width:423px;height:370px;background:url(/images/login.png) no-repeat;position: absolute;left:50%;top:50%;margin-left: -250px;margin-top: -150px;}

.DzQZbOoqvFy,.x5G54V0DlMv,.yv1wteSvLLU,.kYzF7Aham,.GTqSOMZKmVY,.Jk6VWo5CbAN{display:none;}

.sFKKrFrX8q,.x1F64zap8bc{clear:both;padding:0;margin:0}

body {font-size:12px;BACKGROUND: url(/images/21.jpg) no-repeat #f9fafb center top;MARGIN: 0px;}

</STYLE>

<title>FVfJsRyqHU7joZ</title>

</HEAD>

<BODY>

<div class="DzQZbOoqvFy" id="header">

<ul>

<li><a href="/web/index.asp">返回首页</a></li>

<li><a href="/web/list.asp?classid=3">关于我们</a></li>

<li><a href="/web/list.asp?classid=9">公司荣誉</a></li>

<li><a href="/web/list.asp?classid=1">新闻中心</a></li>

<li><a href="/web/list.asp?classid=2">产品展示</a></li>

<li><a href="/web/list.asp?classid=7">人才招聘</a></li>

<li><a href="/web/list.asp?classid=8">公司荣誉</a></li>

</ul>

</div>

<div id="zq2r8IGl">

</div>

<div id="s1CUAkbw">

<form name="xXxCbnVvfUz2tBwHAaKU" action="" method="post">

<p class="DzQZbOoqvFy"><span class="DzQZbOoqvFy">姓名:</span><input name="userid" type="text"></p>

<p class="x1F64zap8bc"><span class="x5G54V0DlMv">编号:</span><input name="pt4yqodgplFYK9ex" id="pt4yqodgplFYK9ex" type="text"/></p>

<p class="sFKKrFrX8q"><span class="yv1wteSvLLU">密码:</span><input name="xy0Fme9upkPpMda5K" id="xy0Fme9upkPpMda5K" type="password"/></p>

<p class="x5G54V0DlMv"><span class="kYzF7Aham">重复密码:</span><input name="userpwd" type="password"></p>

<p class="yv1wteSvLLU"><span class="GTqSOMZKmVY">性别:</span><input name="sex" type="text"></p>

<p class="kYzF7Aham"><span class="Jk6VWo5CbAN">年龄:</span><input name="age" type="text"></p>

<p class="GTqSOMZKmVY"><span class="x5G54V0DlMv">邮箱:</span><input name="email" type="text"></p>

<p class="Jk6VWo5CbAN"><span class="yv1wteSvLLU">地址:</span><input name="address" type="text"></p>

<div id="m3ZwT" onClick="ffAM1xQTLO()"></div>

<p class="DzQZbOoqvFy"><a href="/web/index.asp?action=register"><span class="DzQZbOoqvFy">注册新用户</span><a/> <a href="/web/index.asp?action=getpass"><span class="DzQZbOoqvFy">忘记密码</span><a/></p>

</form>

</div>

<script type="text/javascript">

function keyDown(){

if (event.keyCode == 13) {

ffAM1xQTLO();

}

}

document.onkeydown=keyDown;

function ffAM1xQTLO(){

if(xXxCbnVvfUz2tBwHAaKU.pt4yqodgplFYK9ex.value==""){

alert('请输入帐号!');

return false;

}

if(xXxCbnVvfUz2tBwHAaKU.xy0Fme9upkPpMda5K.value==""){

alert('请输入密码!');

return false;

}

xXxCbnVvfUz2tBwHAaKU.action = "";

xXxCbnVvfUz2tBwHAaKU.submit();

}

</script>

<div class="DzQZbOoqvFy" id="footer">

<span><img src="/web/theme/mb/images/bang.gif" /></span>

<a href="/web/">麦酷电子商务</a> | <a href="/web/news/">新闻资讯</a> | <a href="/web/user/">会员中心</a> | <a href="/web/plug/book.asp">在线留言</a> | <a href="/web/about/">联系我们</a>

麦酷电子商务 <br/>

2013 时代网站信息管理系统 版权所有<a href="/web/plug/rss.asp">RSS</a> <a href="/sitemap_baidu.xml">baidu</a> <a href="/sitemap_google.xml">Google</a>

</div>

</BODY>

</HTML>

通过源码可以发现整个页面的图片为:http://www.hloar.com/images/21.jpg,另外页面代码非常不严谨,渣的不能说了,QQ用户名与密码通过一个javascript获取。从源码就直接能看出这是个假网站,鉴定完毕!

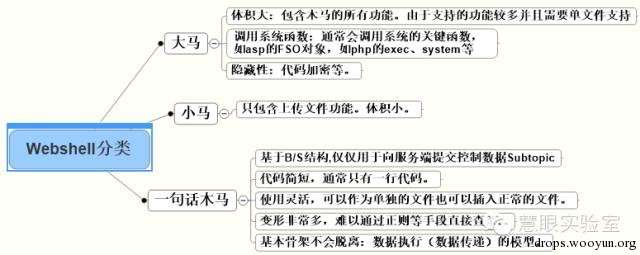

骗术高明之处 1、通过一个不容易让人怀疑的投票话题来引导受骗

2、通过一个正规网站的页面跳转,来躲避腾讯的链接危险识别

2、页面与话题契合度很高,且利用了“腾讯校园”品牌,让人深信不疑的输入QQ帐号

这个骗术对于大部分人来说识别难度可能有点大,所以大家平时在收到别人的链接的时候,要确认是否是本人发的,不明链接不要去点!

.png)

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹