0x00 木马简介

腾讯反病毒实验室近期捕获了“黑狐”木马的最新变种,这已经是该木马从 2014 年初首次发现以来的第三个大变种,本次全国感染量近百万。本文通过对“黑狐”木马多个版 本的分析对比,来探究当前主流木马在对抗杀软技术、传播渠道、获利方式上的一些特征 和线索,也为预知和防御新的变种寻找思路。

0x01 特点

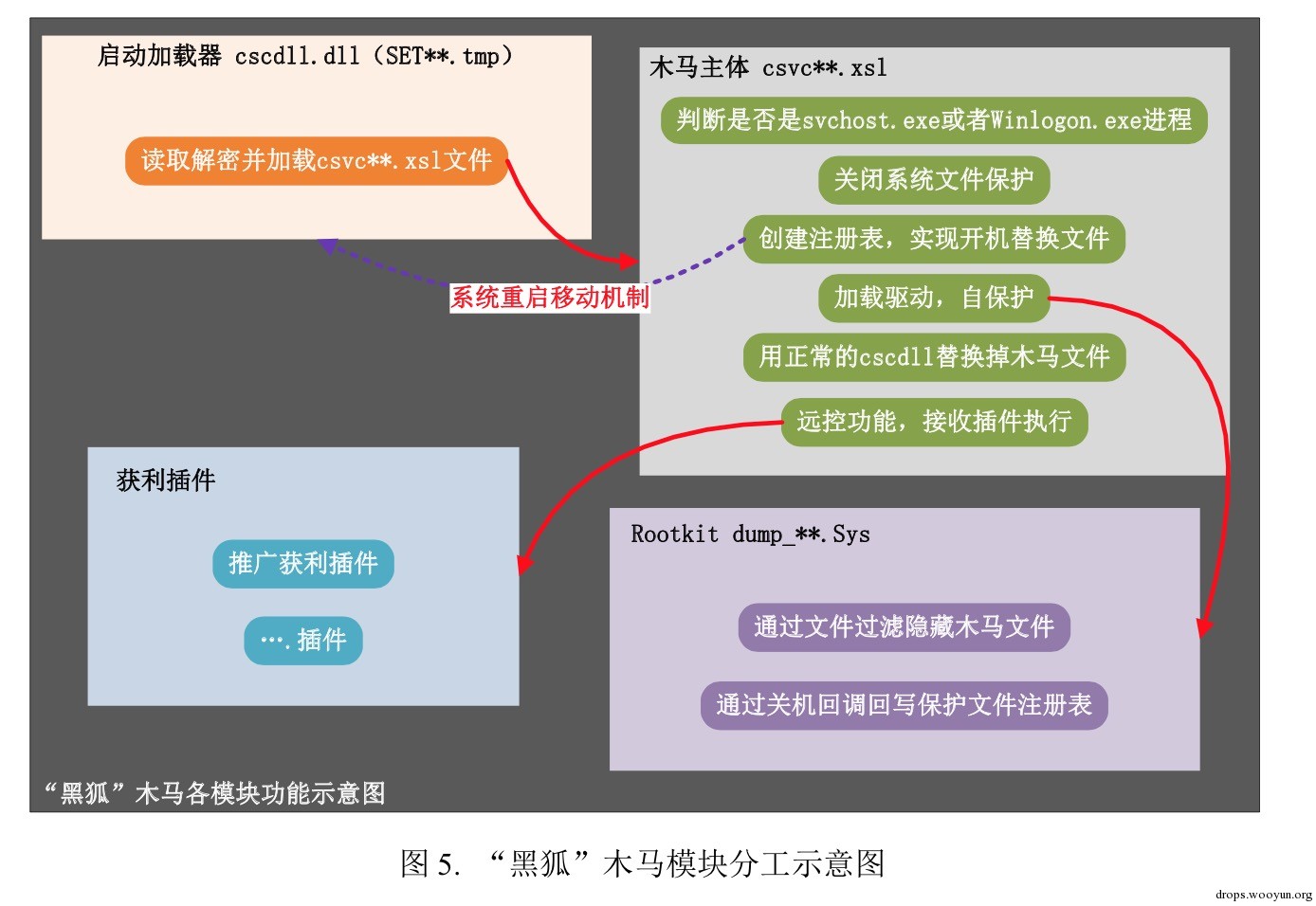

1.伪装性好

该木马与正常的软件“混编”,用户在打开该木马程序时,误以为是正常的 程序。由于打开过程中,没有明显的异常,且木马的主要文件是在运行后经过数轮的下 载才安装到用户机器中,在原始样本中只含有少量代码,通过文件体积等完全无法看出。

2.传播迅速

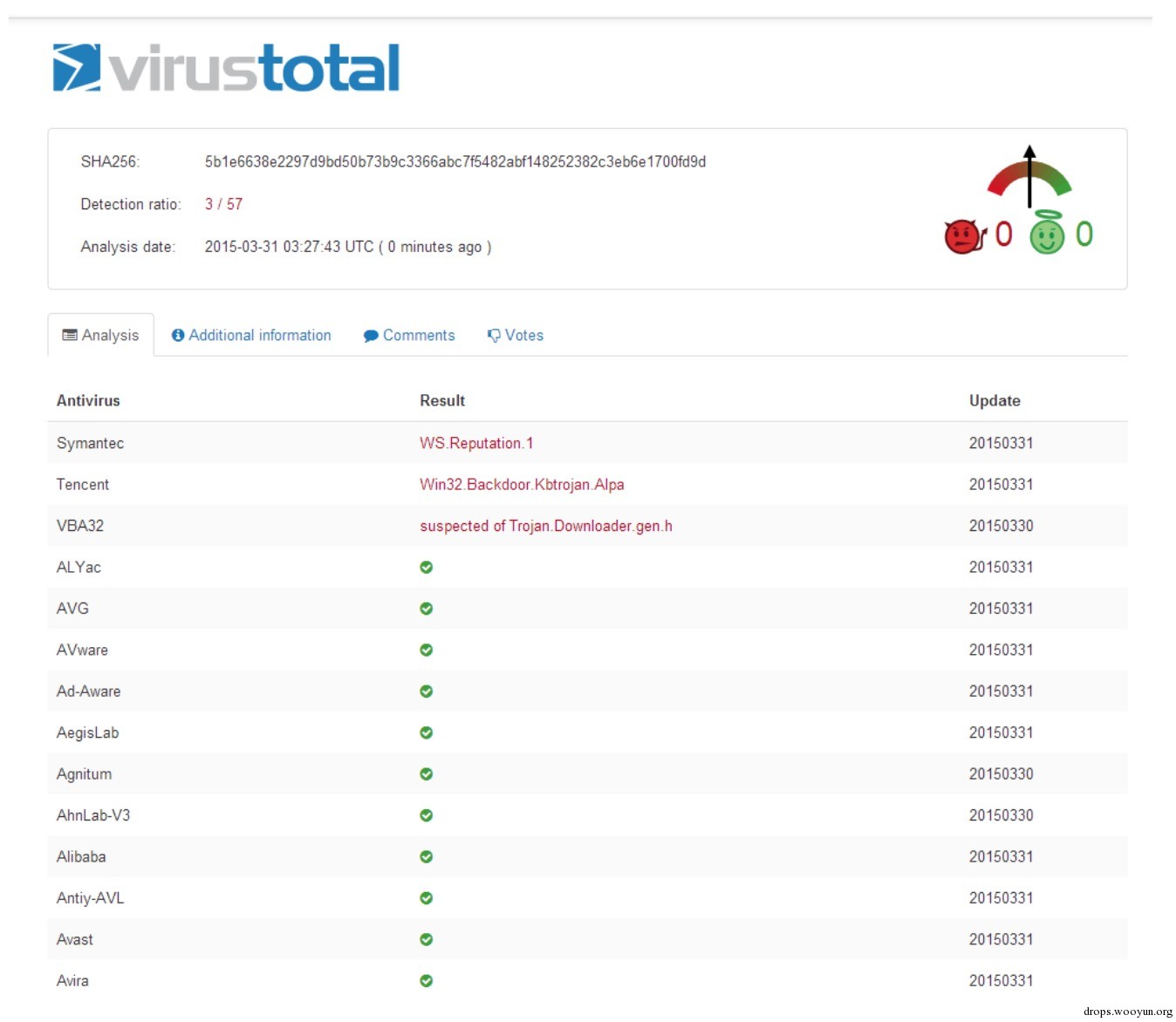

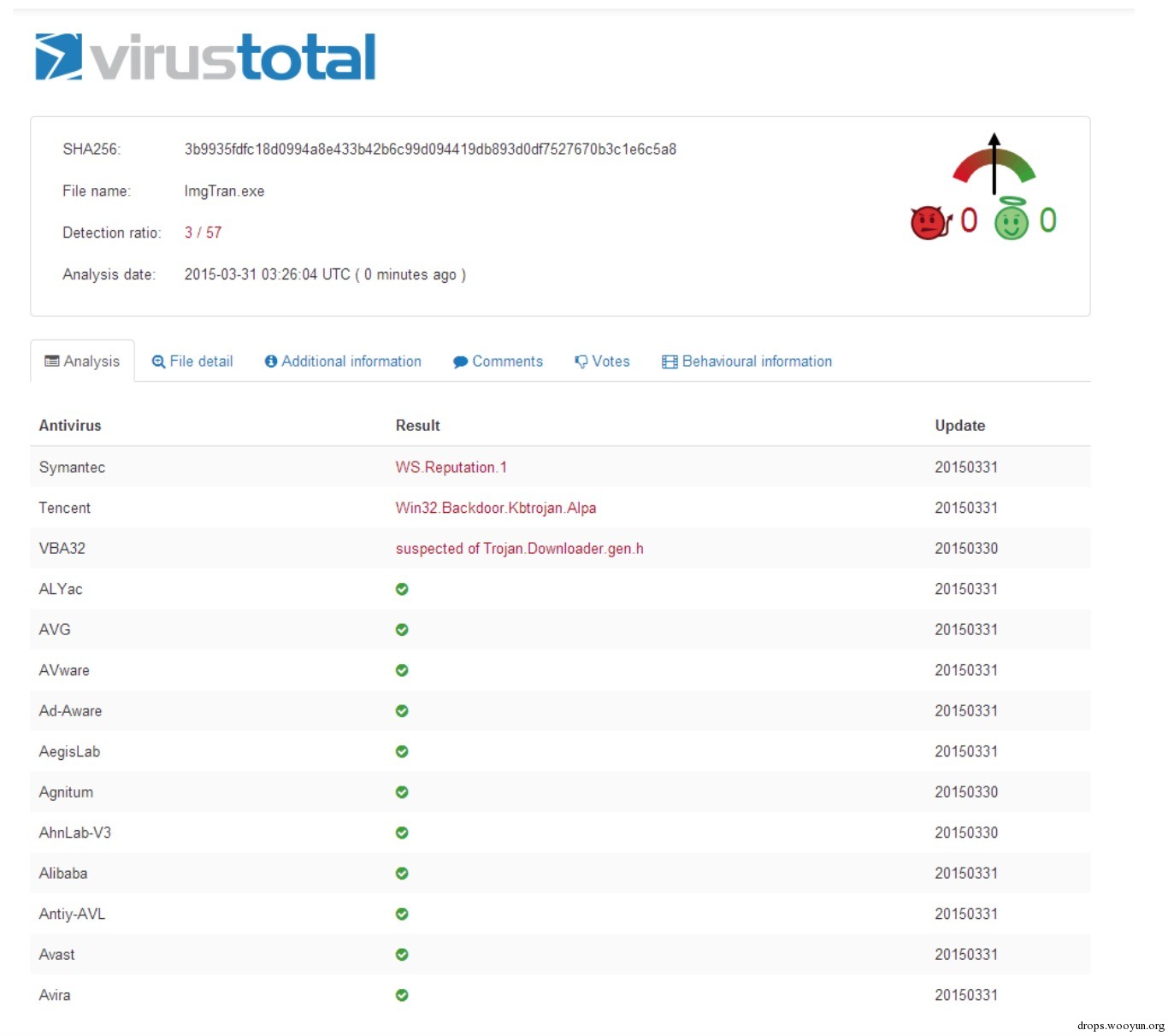

使用恶意新闻简单报、恶意便签等各种传播推广渠道迅速推开,在很短的时 间内迅速感染近百万台电脑。当安全厂商监控到该木马广度过大后,会进行人工分析, 而人工分析地不彻底,就会导致木马被设置为信任而不报毒。截止 3 月 31 日,黑狐木 马的母体和子体在 VirusTotal 上包括腾讯电脑管家在内只有三家报毒。

图 3. 截至目前,大部分安全厂商不报毒

3.隐蔽性强

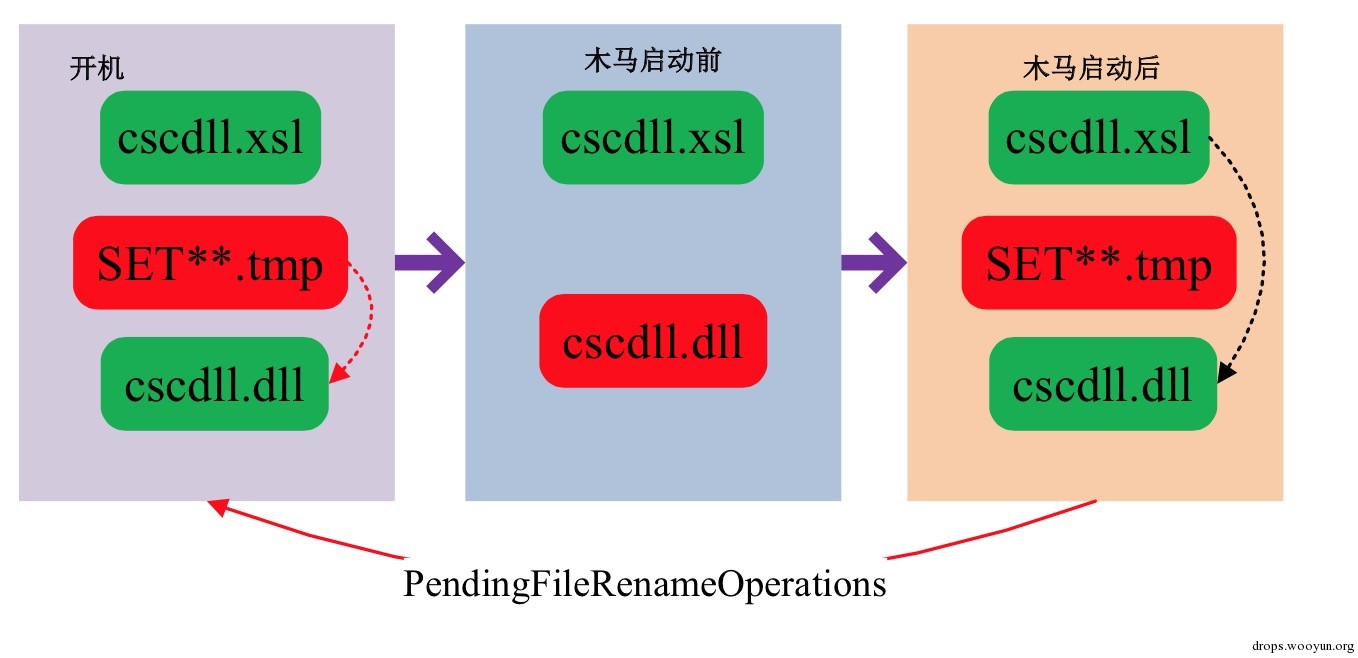

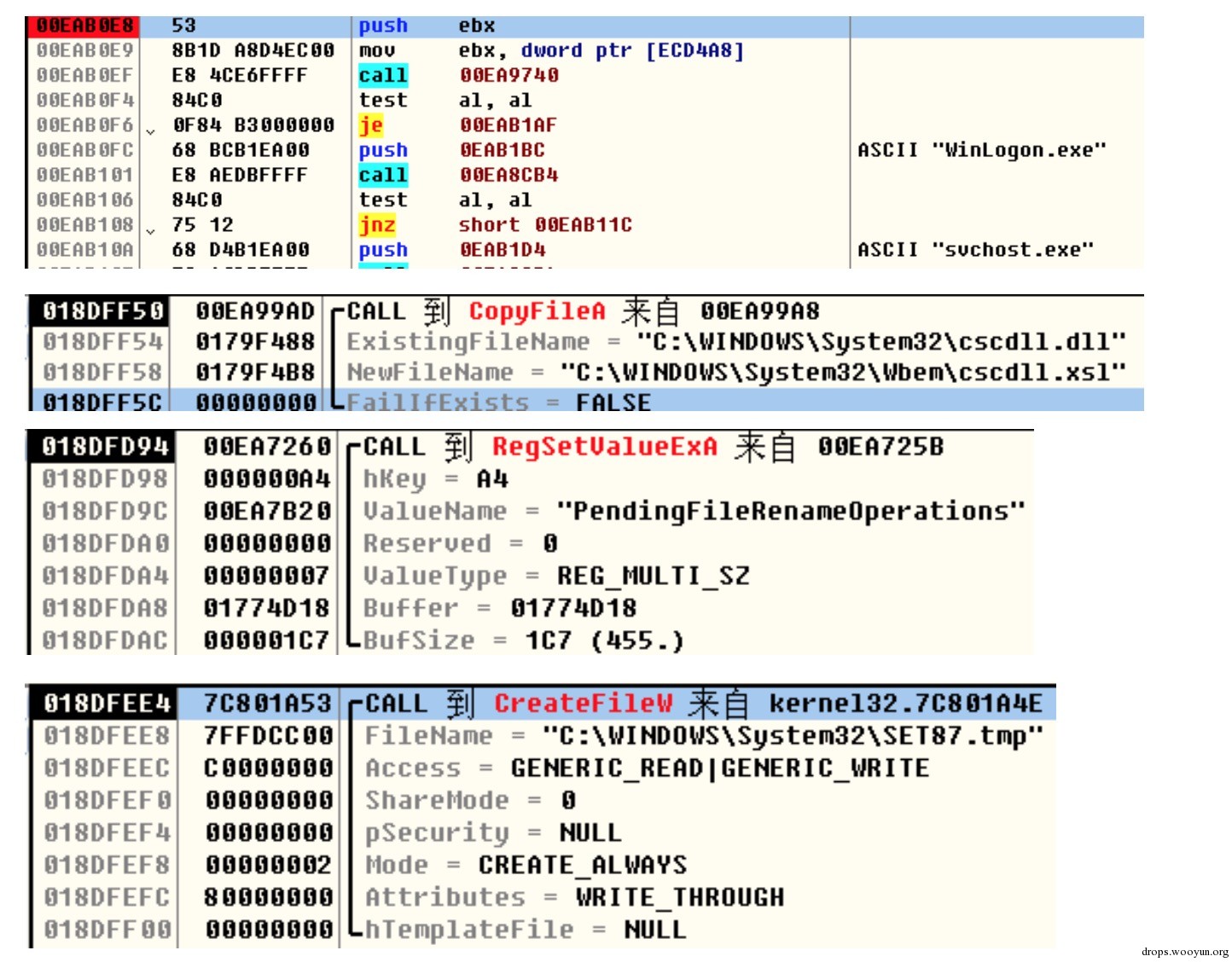

该木马使用了开机回写、启动删除、驱动隐藏等技术,在电脑开机时,由系 统用木马文件替换系统文件,在木马启动后,再用备份的系统文件替换掉木马文件,因 此木马文件在系统关键位置存留的时间很短,且使用了 rootkit 技术,隐蔽性很强,绝大 多数安全软件在电脑体检和木马扫描时不会扫描到木马文件及其启动项。

图 4. 使用注册表 PendingFileRenameOperations 方式实现自启动

4.难以清除

由于该木马驻留在 Winlogon.exe 进程中,该进程是 windows 用户登录程序, 启动地比安全软件早,而关闭地比安全软件迟。且在内核中含有 rootkit 保护驱动,即便 被扫描出来,也很难被彻底清除。

5.危害严重

该木马是一个典型的插件型远控木马,控制者随时可以通过命令下发插件, 而插件可以由控制者任意定制。当前发现的插件主要是进行流氓推广,但只要控制者想 做,随时可以下发盗号插件、监控插件、窃密插件等可能给用户财产、个人隐私造成严 重损失。

0x02 详细分析

HSHZS.exe 行为

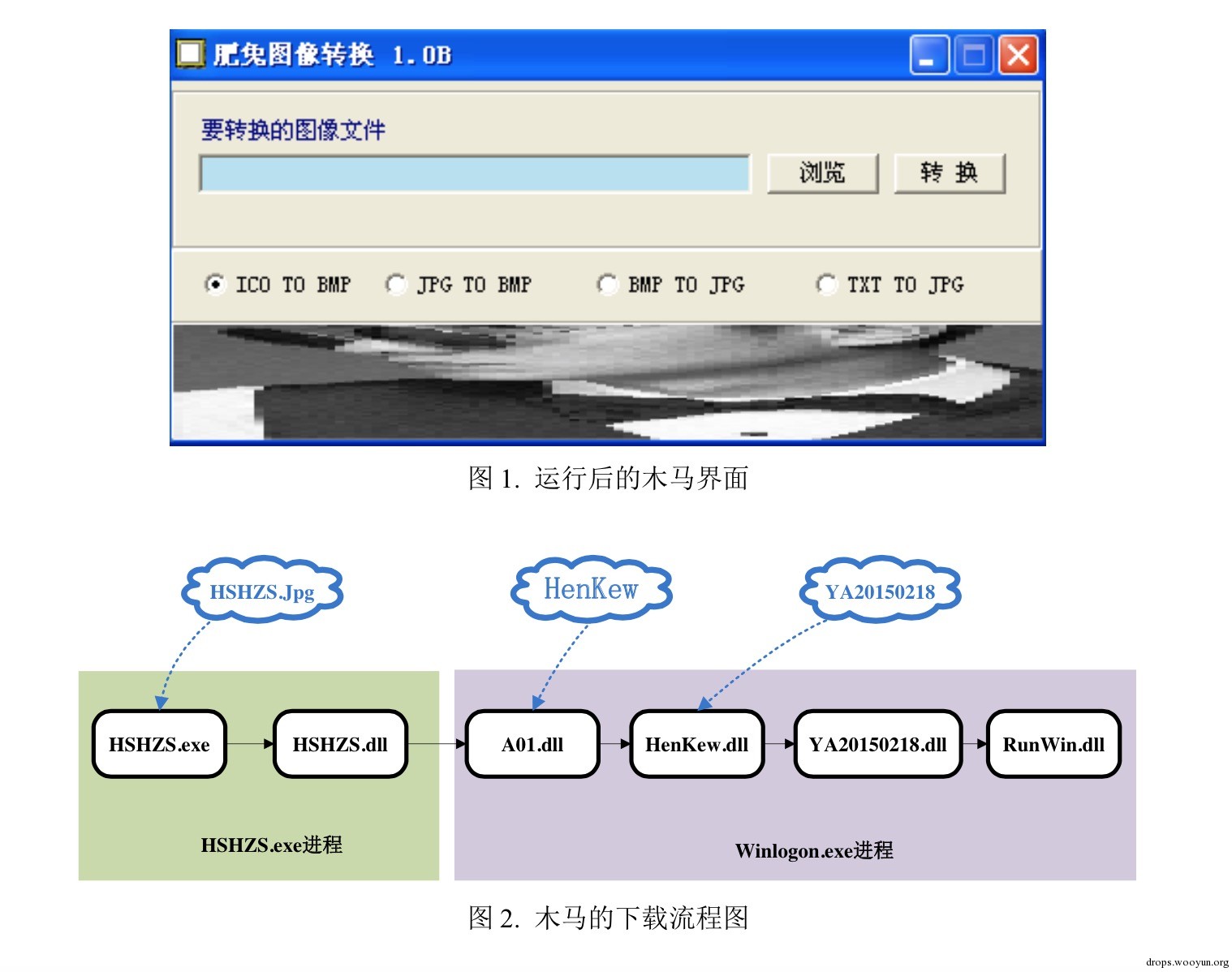

1) 正常的界面显示、图片格式转换器

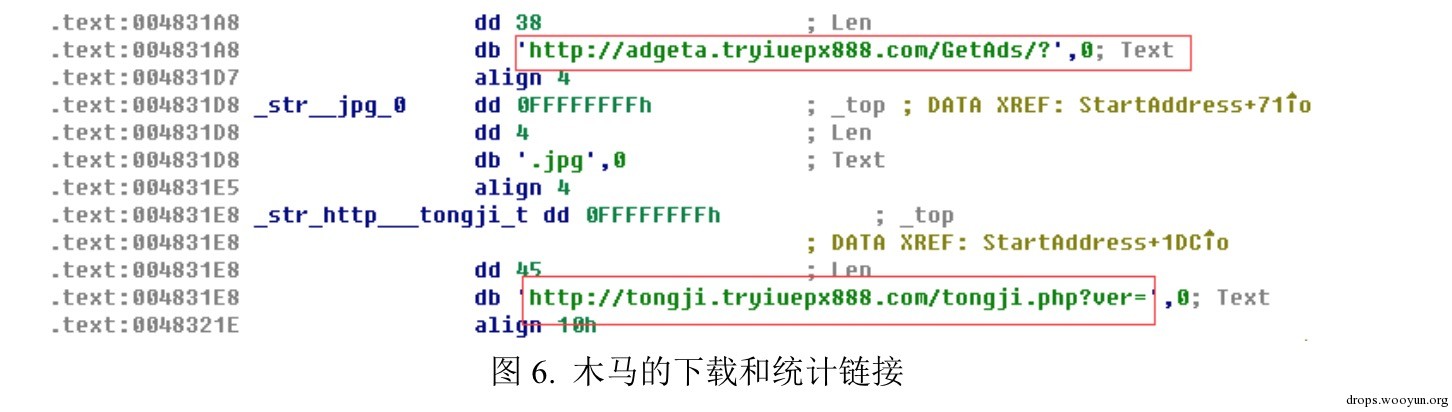

2) 创建一个线程,下载 http://adgeta.tryiuepx888.com/GetAds/? HSHZS.jpg

3) 从 jpg 文件尾部提取数据,解压后得到 HSHZS.dll,创建线程直接内存执行

4) 访问 http://tongji.tryiuepx888.com/tongji.php,将本地磁盘序号信息等上传统计

HSHZS.dll 行为

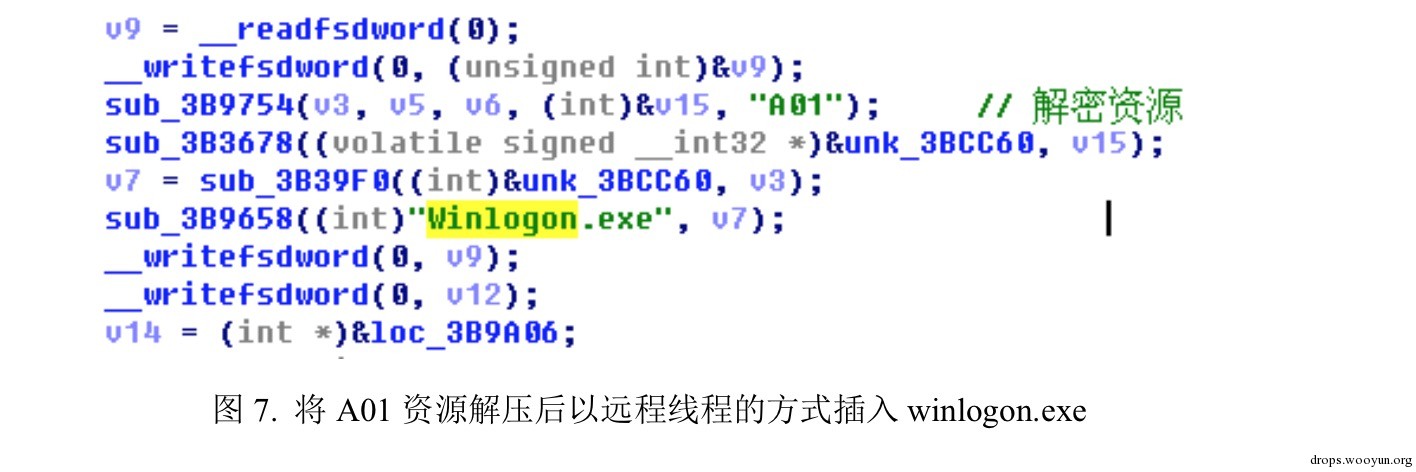

1) 加载名为 A01 的资源,解压后得到一个 PE 文件,以下将其命名为 A01.dll

2) 将 A01.dll 以远程线程的方式注入到系统 Winlogon.exe 进程中

A01.dll 行为

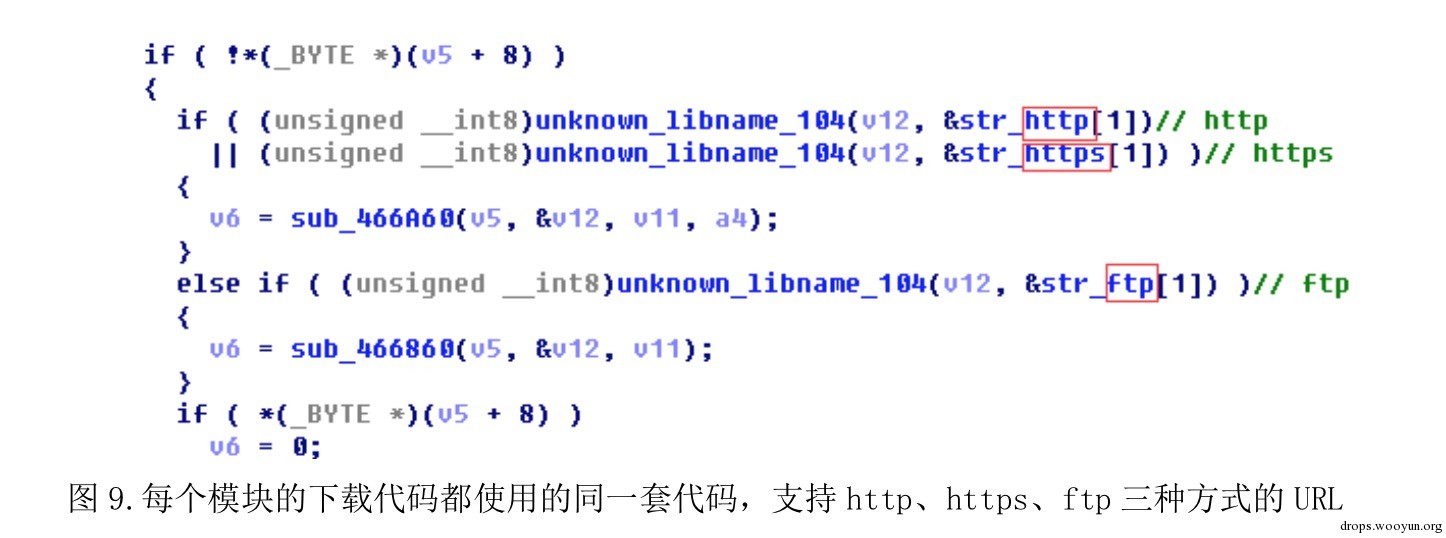

1) 下载 http://98.126.20.182:443/HenKew 并解压,得到 HenKew.dll,内存执行

HenKew.dll 行为

1) 下载 http://98.126.20.182:443/YA20150218 并解压,得到 YA20150218.dll,内存执行

YA20150218.dll 行为

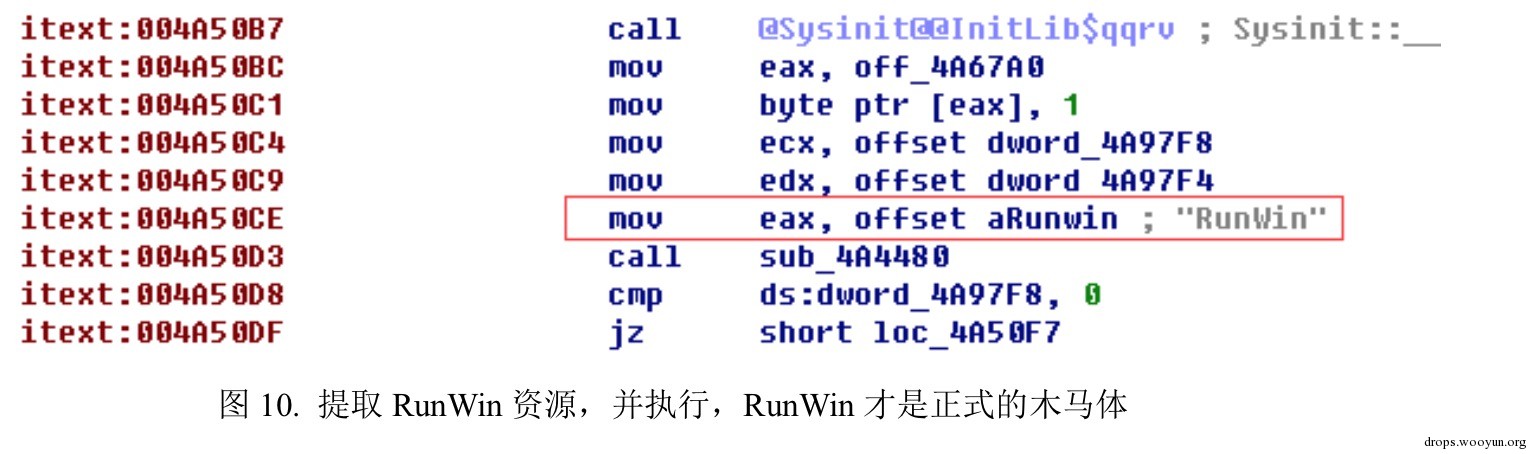

1) 加载名为 RunWin 的资源,该资源是一个 PE 文件,取名 RunWin.dll,内存执行

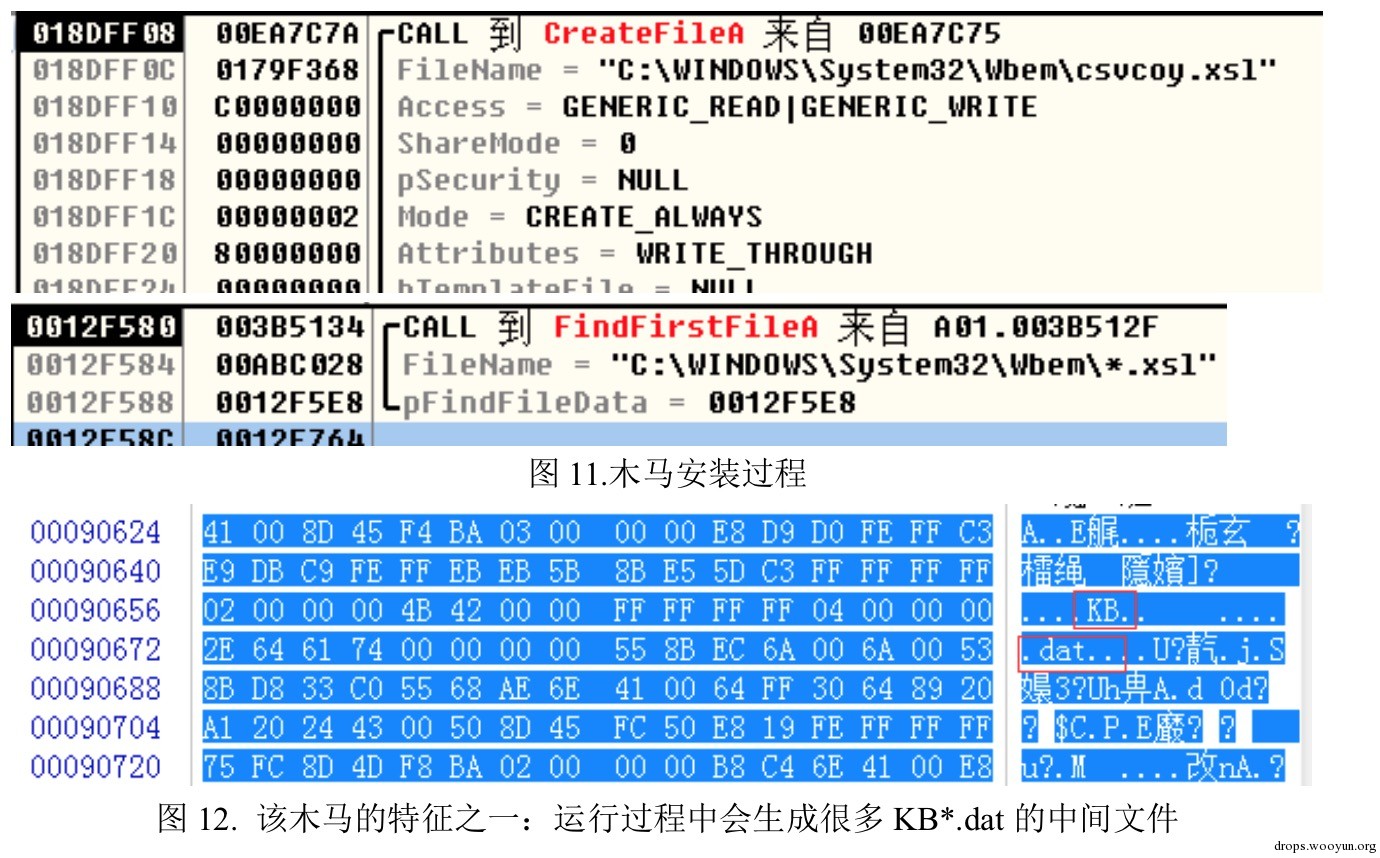

RunWin.dll 行为

1) 判断是否在 Winlogon.exe 进程或者 svchost.exe 进程

2) 创建线程,不断进行以下行为:

(1) 创建 C:\WINDOWS\System32\SET12.tmp(SET**.tmp)

(2) 修改注册表 PendingFileRenameOperations,实现重启后用 SET**.tmp 替换cscdll.dll

3) 释放 C:\WINDOWS\System32\Wbem\csvcoy.xsl(csvc**.xsl)

4) 拷贝%windir%\System32\cscdll.dll 到%windir%\Wbem\cscdll.xsl

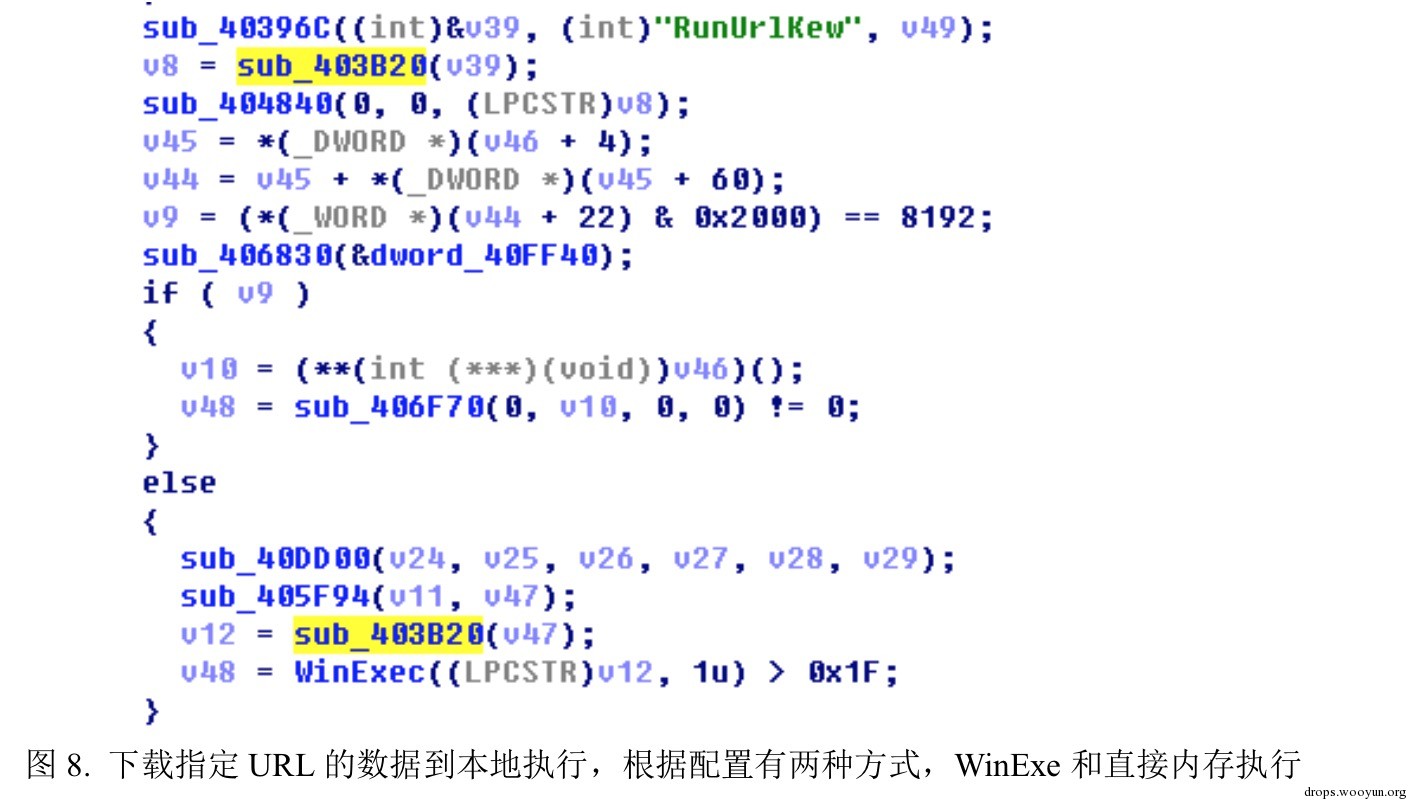

5) 连接 C&C 服务器,接收指令,目前发现的有

(1)下载文件,WinExec 执行

(2)下载文件,注入到其他进程执行

6) 加载驱动,在驱动中,实现以下两个功能

(1)在驱动中通过文件过滤隐藏 Set**.tmp、csvc**.xsl 文件 (2)创建关机回调,在系统关机时再次回写注册表和文件,保证不被清除

SET**.tmp 行为:(重启使用)

1) 查找并读取 csvc.xsl 文件,解压得到 csvc.dll,内存执行,csvc**.dll 同 RunWin.dll

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹