2016-10-24

3952

0

原文地址:http://drops.wooyun.org/tips/4314

0x00 科普

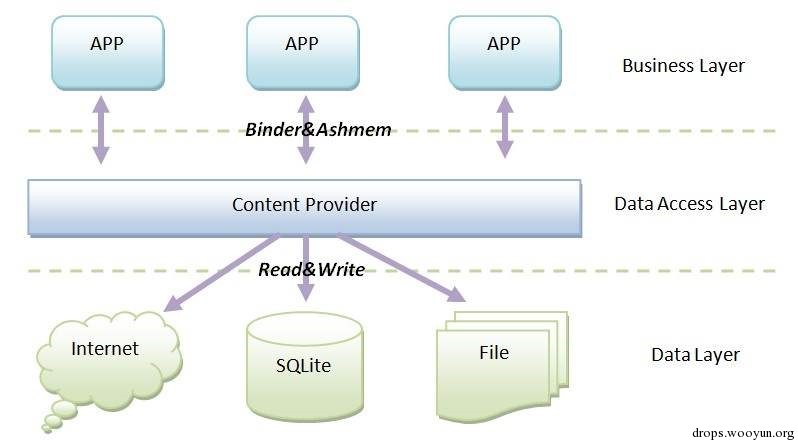

内容提供器用来存放和获取数据并使这些数据可以被所有的应用程序访问。它们是应用程序之间共享数据的唯一方法;不包括所有Android软件包都能访问的公共储存区域。Android为常见数据类型(音频,视频,图像,个人联系人信息,…继续阅读 »

2016-10-24

4464

0

原文地址:http://drops.wooyun.org/tips/4393

0x00 科普

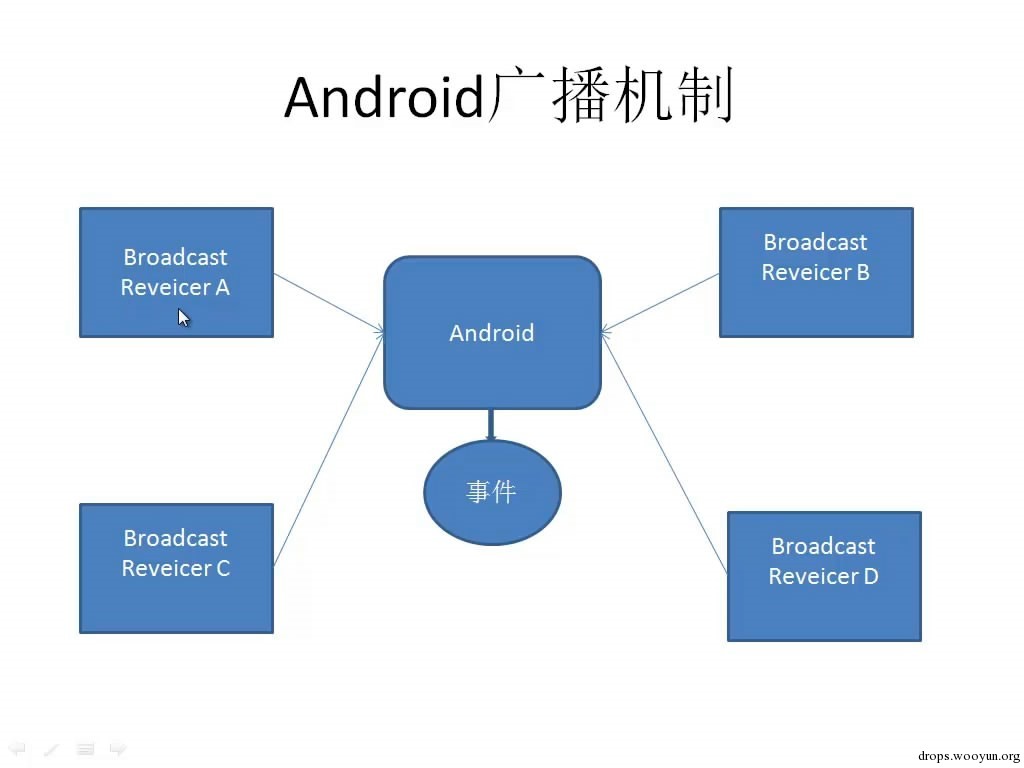

Broadcast Recevier 广播接收器是一个专注于接收广播通知信息,并做出对应处理的组件。很多广播是源自于系统代码的──比如,通知时区改变、电池电量低、拍摄了一张照片或者用户改变了语言选项。应用程序也可以进行广播──比…继续阅读 »

2016-10-24

4401

0

原文地址:http://drops.wooyun.org/mobile/13676

0x00 引子

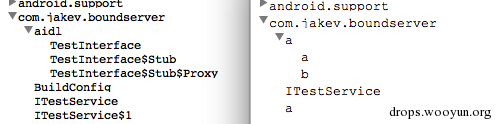

去年12月,【1】 讲述了针对android bound service的攻击方法,给出了从apk包中恢复AIDL文件的工具,利用AIDL便可以编写攻击Bound Service的Client。拜这篇文章所赐,笔者也在实际测试工作中发现了类似漏洞,其中的过程却有些曲折。作为…继续阅读 »

2016-10-24

4246

0

原文地址:http://drops.wooyun.org/tips/2997

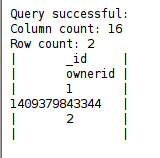

0x01 准备工作

测试环境:

1) 手机root权限

2) Adb.exe

3) 手机usb连接开启debug模式(在设置>关于手机>连续点击多次版本号,即可开启开发者模式)

4) Window下安装drozer

5) 安装完drozer后在其目录下把agent.apk安装到手机

6) WebContentResolver.apk

…继续阅读 »

2016-10-24

4704

0

原文地址:http://drops.wooyun.org/papers/1440

0x00 描述

前几天老外在fd还有exploit-db上,公布了Adobe Reader任意代码执行的漏洞。

漏洞编号: CVE: 2014-0514

AdobeReader安装量比较大,又和浏览器容器不同,分析一下。

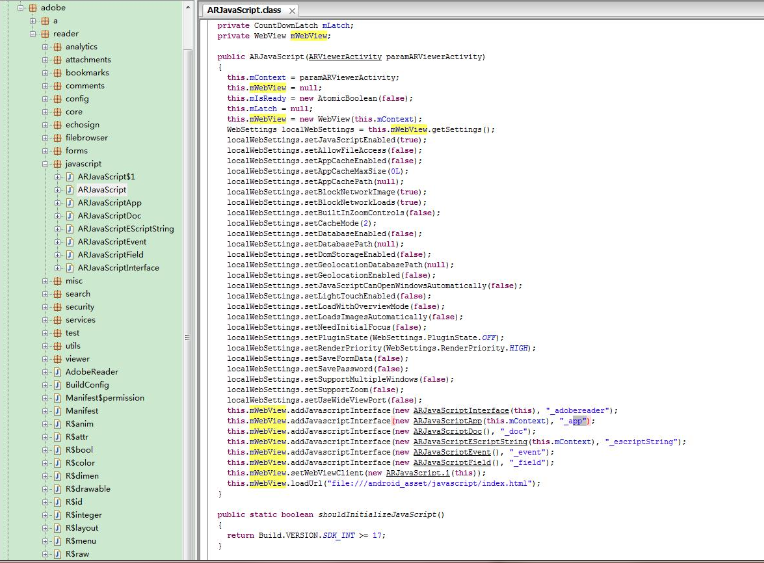

Android Adobe Reader 调用webview的不安全的Javascript interfaces。

导致可以…继续阅读 »

2016-10-24

4303

0

原文地址:http://drops.wooyun.org/tips/3936

0x00 科普

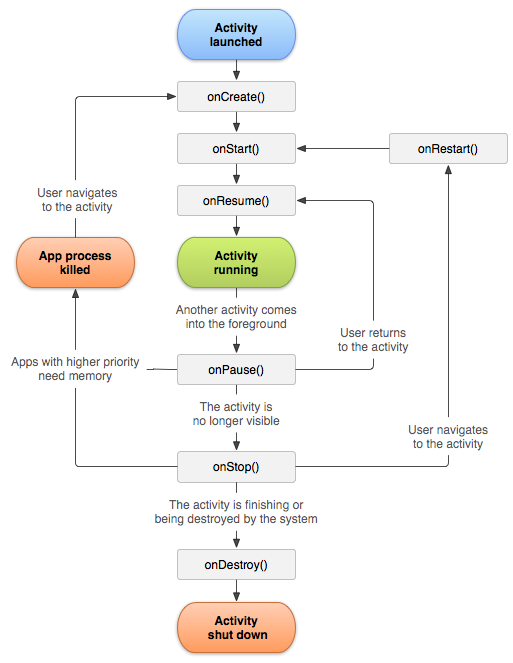

Android每一个Application都是由Activity、Service、content Provider和Broadcast Receiver等Android的基本组件所组成,其中Activity是实现应用程序的主体,它承担了大量的显示和交互工作,甚至可以理解为一个"界面"就是一个Activity。

Activity是为用户…继续阅读 »

2016-10-24

4361

0

原文地址:http://drops.wooyun.org/papers/9769

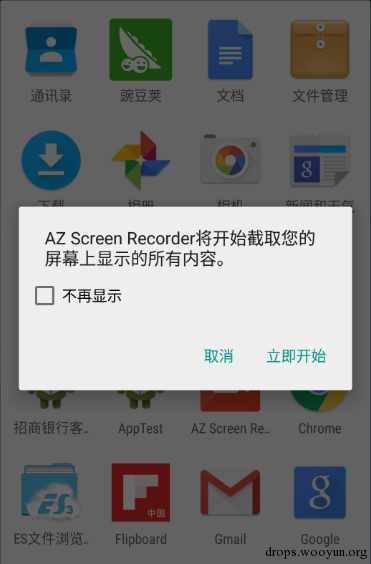

0x00 摘要

低技术门槛的漏洞利用或木马制作隐藏着极大的安全威胁,当这种安全威胁遇上手机用户的低安全意识时可能导致Android平台恶意软件的大规模爆发。360互联网安全中心最新研究发现,Android5.0屏幕录制漏洞(CVE-2015-3878)完全能够激…继续阅读 »

2016-10-24

6427

0

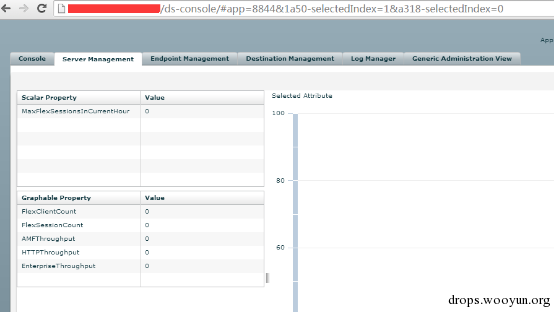

原文地址:http://drops.wooyun.org/web/11623

0x00 来源

此文译自http://www.agarri.fr/kom/archives/2015/12/17/amf_parsing_and_xxe/index.html、http://codewhitesec.blogspot.sg/2015/08/cve-2015-3269-apache-flex-blazeds-xxe.html,并做了适当的补充。 原作者(以下的“作者”或“原作者”均表示前一篇原始博文作者)最…继续阅读 »

2016-10-24

5510

0

原文地址:http://drops.wooyun.org/tips/3166

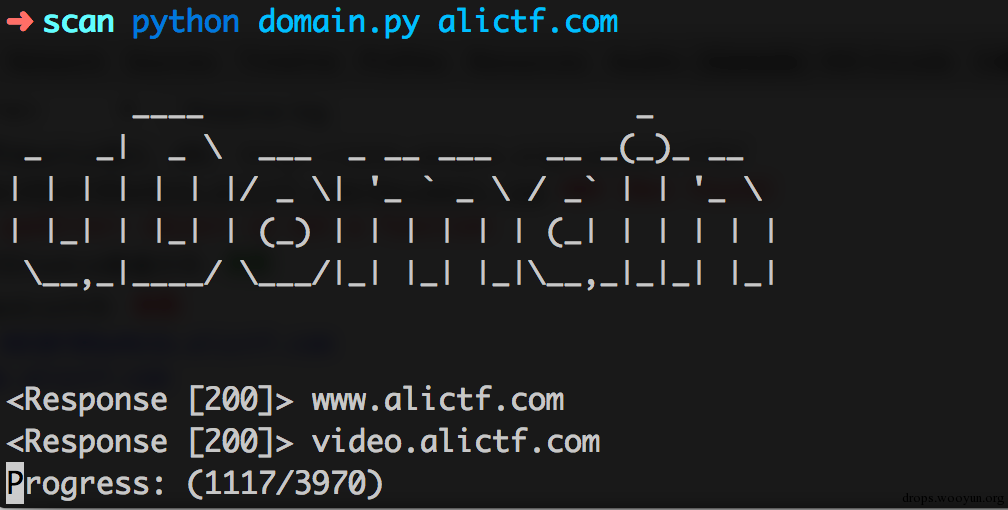

Team Name: 0ops

ctf所有文件打包下载:Alictf.zip

Part 1 BigData

100pt

因为是webshell,一般是post请求,但是经过检查所有post并无异常。这样,在get请求的情况下,可能会有关键字。 尝试eval,shell,hack,attack, evil,login,pass等关键字,发现可疑文件:

config1.php…继续阅读 »

2016-10-24

3670

0

原文地址:http://drops.wooyun.org/papers/5493

Authors:

EM [email protected]/* */

Ricter [email protected]/* */

附件

0x00 Cake

Cake 是一题 Android 题,具体流程就是一个输入一个字符串然后,初始化一个长度为16的数组,然后将字符串与这个数组 xor 。所以我们只需要再 xor 一下就 ok 了…继续阅读 »

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹

最新评论

陆邀请码

test那个配置文件的路径在哪里啊

小山支持

Big Tree我和你一样的反应

8848666