太极越狱再曝后门

昨儿知识库曝出太极越狱(iOS8.3/8.4)重大安全后门之后,太极团队7月2日作出回应,声称“在此次越狱工具的开发中,我们对setreuid打了一个补丁让Cydia可以正常工作”,将原因归咎于为了让Cydia在iOS8.3/8.4上正常工作。

但是测试发现太极越狱for iOS8.0-8.1.2的最新版本也有这个问题。

使用同样的测试代码,发现任意APP仍然可以直接调用setreuid(0,0)获得Root执行权限,从而可以修改任意系统文件、也可以task_for_pid打开系统内核句柄从而完全控制系统底层。该后门并非因为要兼容Cydia必须要做的。

以往的越狱中,除太极以外,其他越狱团队从未修改过setreuid,因为Cydia的运行完全不需要对setreuid修改。

引用windknown大神的话:详细看了内容,setreuid 这个patch一般越狱是不需要的。只有当你的内核漏洞是在mobile权限触发的情况下才需要来给自身提权进一步安装Cydia等,当然提权完后可以恢复patch防止被别人恶意利用。建议太极关闭该patch即可。

在太极参与的三次越狱里,都已被发现过安全后门。

这可能全球范围内数以千万计的iOS越狱设备都被植入该后门。

本次测试的对象:

TaiGJBreak_1210.exe - (md5: cedac8cde0c43c65089997aaff79f0f)

iOS设备上的/taig/taig - (md5: a53a87f98cbc5367b835aeb2ef8c6dec)

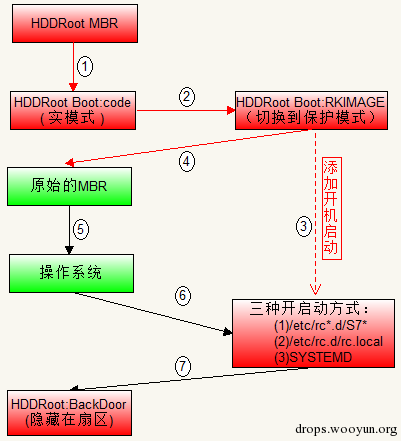

在iOS7时代,太极与evad3rs“合作”开发的Evasi0n7越狱中,安全研究人员winocm发现越狱工具修改了第0号系统调用,导致任意app可以轻易获得内核代码执行的能力。

在iOS8时代,太极越狱for iOS8.0-8.1.2和for iOS8.3-8.4的两个版本中,同样也出现了setreuid(0,0)获得Root执行权限的安全后门。

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹