2016-10-24

5558

0

原文地址:http://drops.wooyun.org/tips/13683

Part1: https://nvisium.com/blog/2016/03/09/exploring-ssti-in-flask-jinja2/

Part2: https://nvisium.com/blog/2016/03/11/exploring-ssti-in-flask-jinja2-part-ii/

Part 1

如果你从未听过服务端模板注入(SSTI)攻击,或者不太了解它是个什么东西的话,建议在继续浏览本文之前可以阅…继续阅读 »

2016-10-24

4590

0

原文地址:http://drops.wooyun.org/tips/8361

from:http://expdev-kiuhnm.rhcloud.com/2015/05/11/contents/

Windows基础

0x00 Windows Basics

这篇文章简要讲述Windows开发者应该了解的一些常识。

0x01 Win32 API

Windows的主要API由多个DLLs(Dynamic Link Libraries)提供。某个应用可以从那些DLL中导入函数并且对…继续阅读 »

2016-10-24

5324

0

原文地址:http://drops.wooyun.org/tips/6813

本系列教程主要讲述Modern Windows Exploit Development。

学习本系列教程首先要求你熟悉x86汇编语言,并且因为根据本系列教程所讲述的内容可以非常容易地进行相关内容的实践性操作,所以你应该能较好地重现我进行过的相关实验。在本系列教程的…继续阅读 »

2016-10-24

6051

0

原文地址:http://drops.wooyun.org/tips/6814

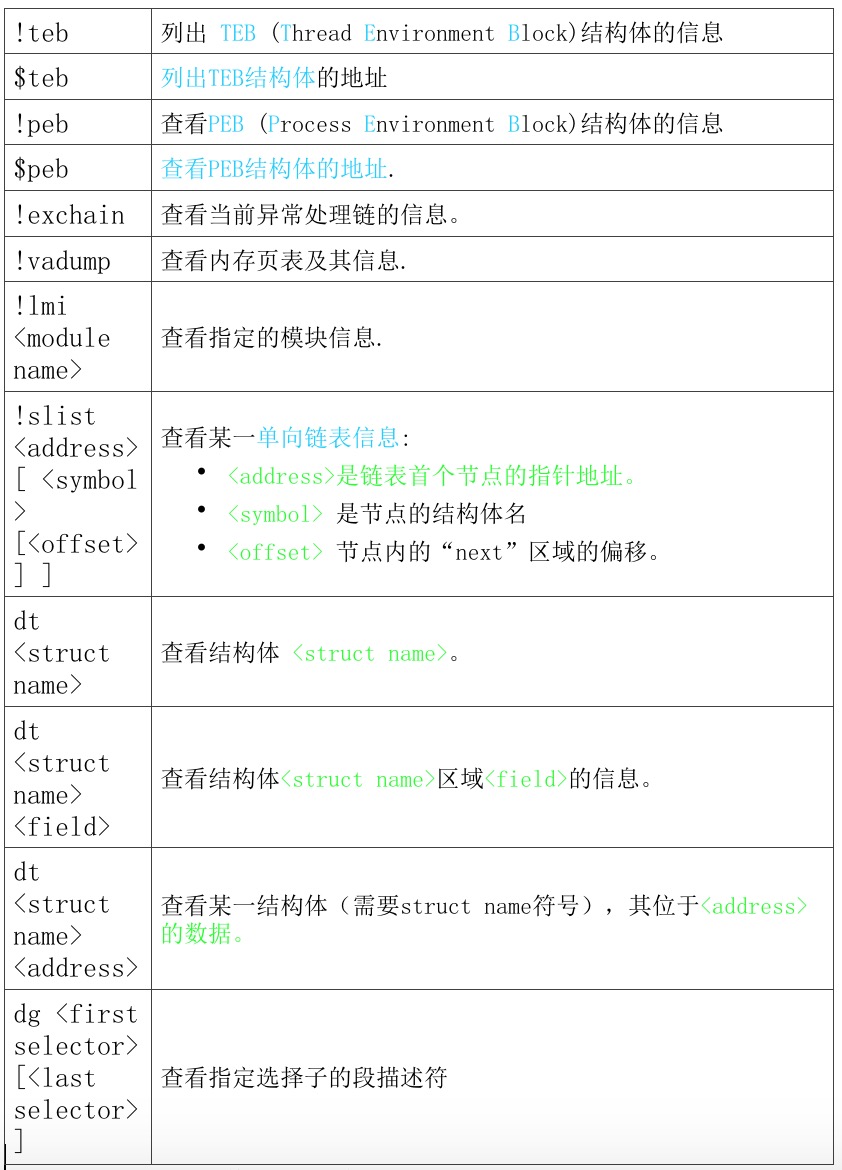

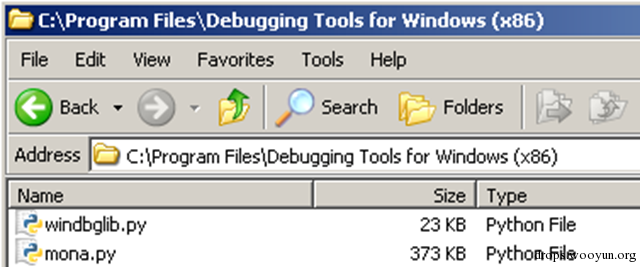

0x00 Mona 2 前言 & 准备

Mona 2是一种非常有用的插件,它由Corelan Team开发。起初是为Immunity Debugger写的,现在它适用于WinDbg调试器。

你将需要为WinDbg x86 和 WinDbg x64安装一些工具:

安装Python 2.7 (从这里可下载到) 。

x86 和 x64版本的工具…继续阅读 »

2016-10-24

4197

0

原文地址:http://drops.wooyun.org/tips/7275

0x00 Heap

当进程开始运行时,堆管理器会创建一个新的堆,其被称为进程的默认堆。c/c++应用程序也会创建所谓的CRT堆 (在进行与new/delete、 malloc/free有关的操作及涉及他们的变量时会使用到)。通过HeapCreate API函数也可以创建其它的堆。堆管…继续阅读 »

2016-10-24

4168

0

原文地址:http://drops.wooyun.org/tips/10382

from:http://expdev-kiuhnm.rhcloud.com/2015/05/26/exploitme2-stack-cookies-seh-2/

0x00 Exploitme2 (Stack cookies & SEH)

阅读完前面的文章(链接:http://drops.wooyun.org/tips/9948),我们来到这里。

我们将使用曾经使用过的代码:

#!c

#include <cstdio>

int main()…继续阅读 »

乌云drops - 永久存档

Exploiting “BadIRET” vulnerability (CVE-2014-9322, Linux kernel privilege escalation) – insight-labs

2016-10-24

4003

0

原文地址:http://drops.wooyun.org/papers/4860

from:http://labs.bromium.com/2015/02/02/exploiting-badiret-vulnerability-cve-2014-9322-linux-kernel-privilege-escalation/

POC( 感谢Mickey提供的链接):

https://rdot.org/forum/showthread.php?t=3341

Shawn:对于这个漏洞,本文的结论是SMEP虽然被绕过了,但SMAP是依然奏效的,这里只…继续阅读 »

2016-10-24

4365

0

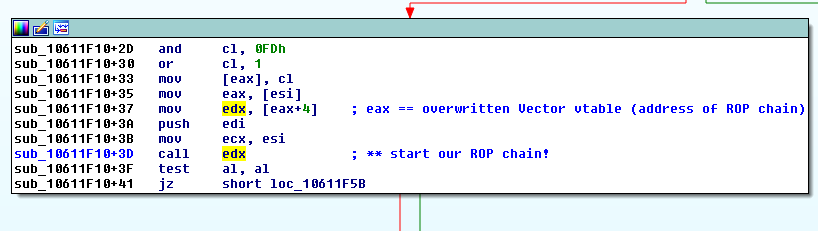

原文地址:http://drops.wooyun.org/papers/5446

0x00 前言

作者:Francisco Falcón

题目:Exploiting CVE-2015-0311: A Use-After-Free in Adobe Flash Player

地址:http://blog.coresecurity.com/2015/03/04/exploiting-cve-2015-0311-a-use-after-free-in-adobe-flash-player/

一月末,Adobe发布了Flash Player的APSA15-01安全公告,此公告修…继续阅读 »

乌云drops - 永久存档

Exploiting CVE-2015-0311, Part II: Bypassing Control Flow Guard on Windows 8.1 – Chuck

2016-10-24

3829

0

原文地址:http://drops.wooyun.org/papers/5460

0x00 概述

作者:Francisco Falcón

地址:https://blog.coresecurity.com/2015/03/25/exploiting-cve-2015-0311-part-ii-bypassing-control-flow-guard-on-windows-8-1-update-3/

三月初我们发布了一篇分析CVE-2015-0311(Flash Player的UAF)的博文,我们概述了如何在Windows 7 SP1上进行…继续阅读 »

2016-10-24

6618

0

原文地址:http://drops.wooyun.org/tips/7713

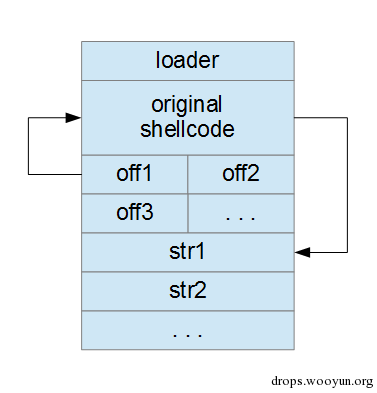

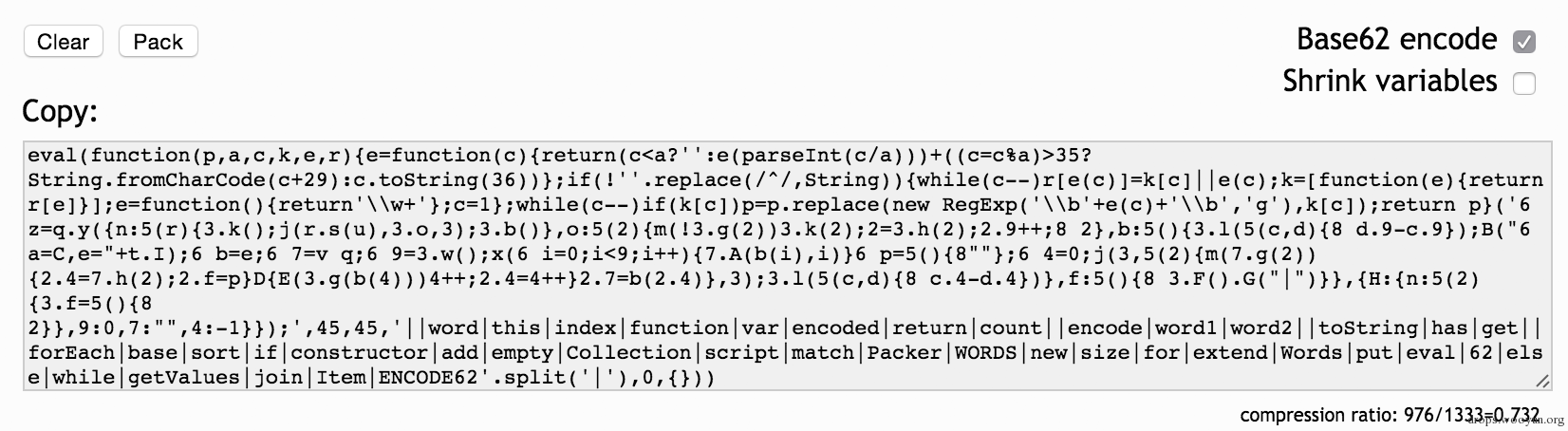

0x00 前言

Javascript 作为一种运行在客户端的脚本语言,其源代码对用户来说是完全可见的。但不是每一个 js 开发者都希望自己的代码能被直接阅读,比如恶意软件的制造者们。为了增加代码分析的难度,混淆(obfuscate)工具被应用到了许多…继续阅读 »

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[python hackers] Top 100 Python Projects](https://www.vuln.cn/wp-content/themes/wpgo/images/wpgo_noimg.png)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹

最新评论

陆邀请码

test那个配置文件的路径在哪里啊

小山支持

Big Tree我和你一样的反应

8848666