2016-10-24

10476

0

原文地址:http://drops.wooyun.org/papers/3194

0x00 背景

POODLE攻击是针对SSLv3中CBC模式加密算法的一种padding oracle攻击。这个攻击方式和之前的BEAST攻击方式很像,可以让攻击者获取SSL通信中的部分信息的明文,比如cookie。和BEAST不同的是,它不需要对明文内容的完全控制,所以操作起来…继续阅读 »

2016-10-24

5625

0

原文地址:http://drops.wooyun.org/papers/3451

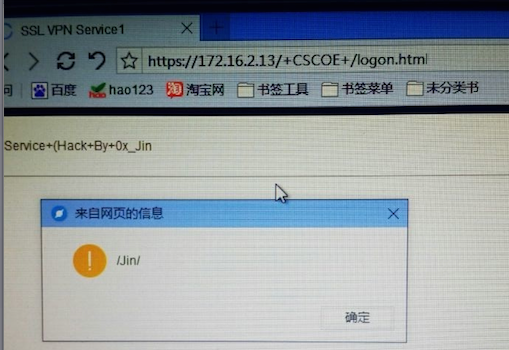

0x00 漏洞简介:

Cisco Adaptive Security Appliance (ASA) Software在Clientless SSL VPN入口自定义框架在实现上存在安全漏洞,未经身份验证的远程攻击者可利用此漏洞修改Clientless SSL VPN入口内容,导致窃取凭证、跨站脚本及其他攻击。此漏洞源于没有正确…继续阅读 »

2016-10-24

4515

0

原文地址:http://drops.wooyun.org/papers/3993

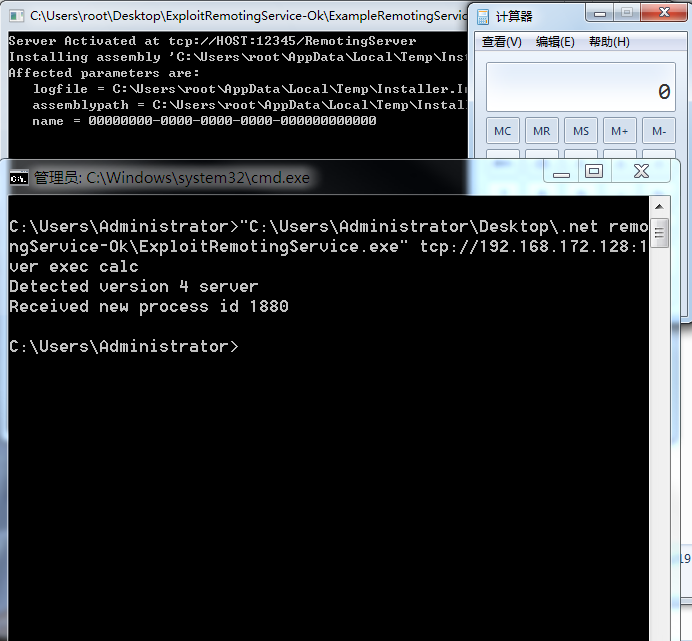

0x00 简介

Microsoft .NET Remoting是一种分布式处理方式,提供了一种允许对象通过应用程序域与另一对象进行交互的框架。前几天James Forshaw发布了CVE-2014-1806 .NET Remoting Services的漏洞利用程序,花了一些时间对其进行一下简单的调试分析。

首…继续阅读 »

2016-10-24

4810

0

原文地址:http://drops.wooyun.org/papers/4024

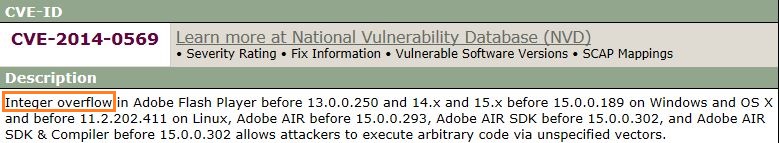

0×00 简述

来自CVE的漏洞描述:

测试环境: Win7 SP1 + Flash ActiveX 15.0.0.167

(更多…)

2016-10-24

4459

0

原文地址:http://drops.wooyun.org/papers/3795

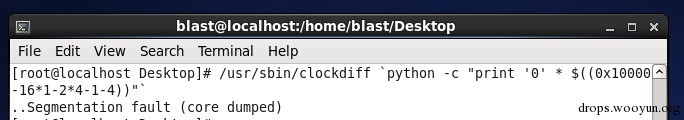

关键字:CVE-2014-0038,内核漏洞,POC,利用代码,本地提权,提权,exploit,cve analysis, privilege escalation, cve, kernel vulnerability

简介

2014年1月31号时,solar在oss-sec邮件列表里公布了该CVE(cve-2014-0038)。这个CVE涉及到X32 ABI。X32 ABI在内核linux3.4中被…继续阅读 »

2016-10-24

7233

0

原文地址:http://drops.wooyun.org/tips/2006

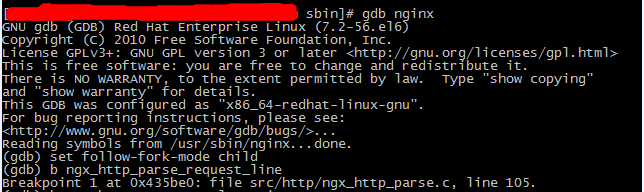

0x00 背景

Nginx历史上曾出现过多次解析漏洞,比如80sec发现的解析漏洞,以及后缀名后直接添加%00截断导致代码执行的解析漏洞。

但是在2013年底,nginx再次爆出漏洞(CVE-2013-4547),此漏洞可导致目录跨越及代码执行,其影响版本为:nginx 0.…继续阅读 »

2016-10-24

9318

0

原文地址:http://drops.wooyun.org/papers/501

0x00 背景

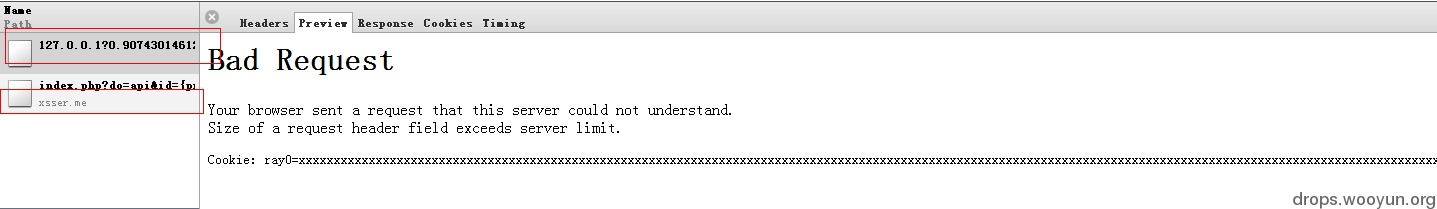

Apache服务器2.2.0-2.2.21版本存在一个漏洞(CVE-2012-0053),攻击者可通过给网站植入超大的Cookie,使得HTTP头超过apache的LimitRequestFieldSize(最大请求长度)4192字节,apache便会返回400错误,状态页中就包含了http-only保护的cookies。

(更…继续阅读 »

2016-10-24

5043

0

原文地址:http://drops.wooyun.org/papers/5514

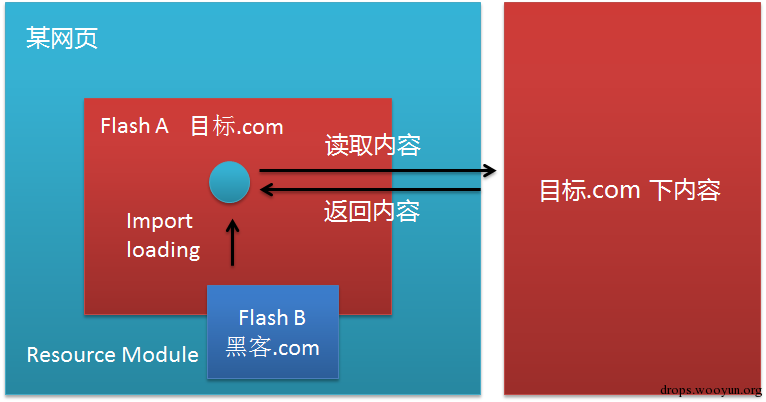

0x00 漏洞背景

从CVE编号就可以看出这个漏洞已经有一些年头了 (1)。 由于这个漏洞发生在Flex SDK里,而非Flash Player上。所以对于开发者而言,只要他们使用了具有该缺陷的Flex SDK来编译FLASH,那么其所生成的FLASH文件也会相应的存在缺陷。一…继续阅读 »

2016-10-24

4631

0

原文地址:http://drops.wooyun.org/papers/4780

from:http://www.openwall.com/lists/oss-security/2015/01/27/9,http://ma.ttias.be/critical-glibc-update-cve-2015-0235-gethostbyname-calls/

0x00 内容

1 - 摘要

2 - 分析

3 - 减少影响

4 - 案例分析

5 - 漏洞代码

6 - 致谢

0x01 摘要

Qualys公司在进行内部代码审核时,发…继续阅读 »

2016-10-24

7086

0

原文地址:http://drops.wooyun.org/tips/11367

Author:kernux Topsec α-lab

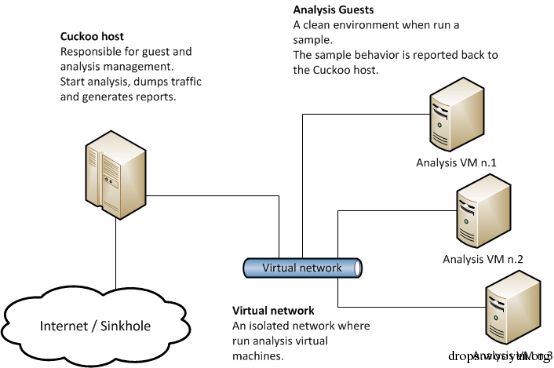

0x00 cuckoo概述

Cuckoo是一款开源的自动化恶意软件分析系统,目前主要用于分析windows平台下的恶意软件,但其框架同时支持Linux和Mac OS。cuckoo能够自动化获取如下信息:

能够跟踪恶意软件进程及其产生的所有进程的…继续阅读 »

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹

最新评论

陆邀请码

test那个配置文件的路径在哪里啊

小山支持

Big Tree我和你一样的反应

8848666